前言

靶机下载地址:https://www.vulnhub.com/entry/rickdiculouslyeasy-1,207/

KALI地址:192.168.10.70

靶机地址:192.168.10.71

一.信息收集

1.主机发现

使用命令如下,来进行主机发现。

netdiscover -r 192.168.10.70如下图,进行了主机发现,发现了靶机IP地址

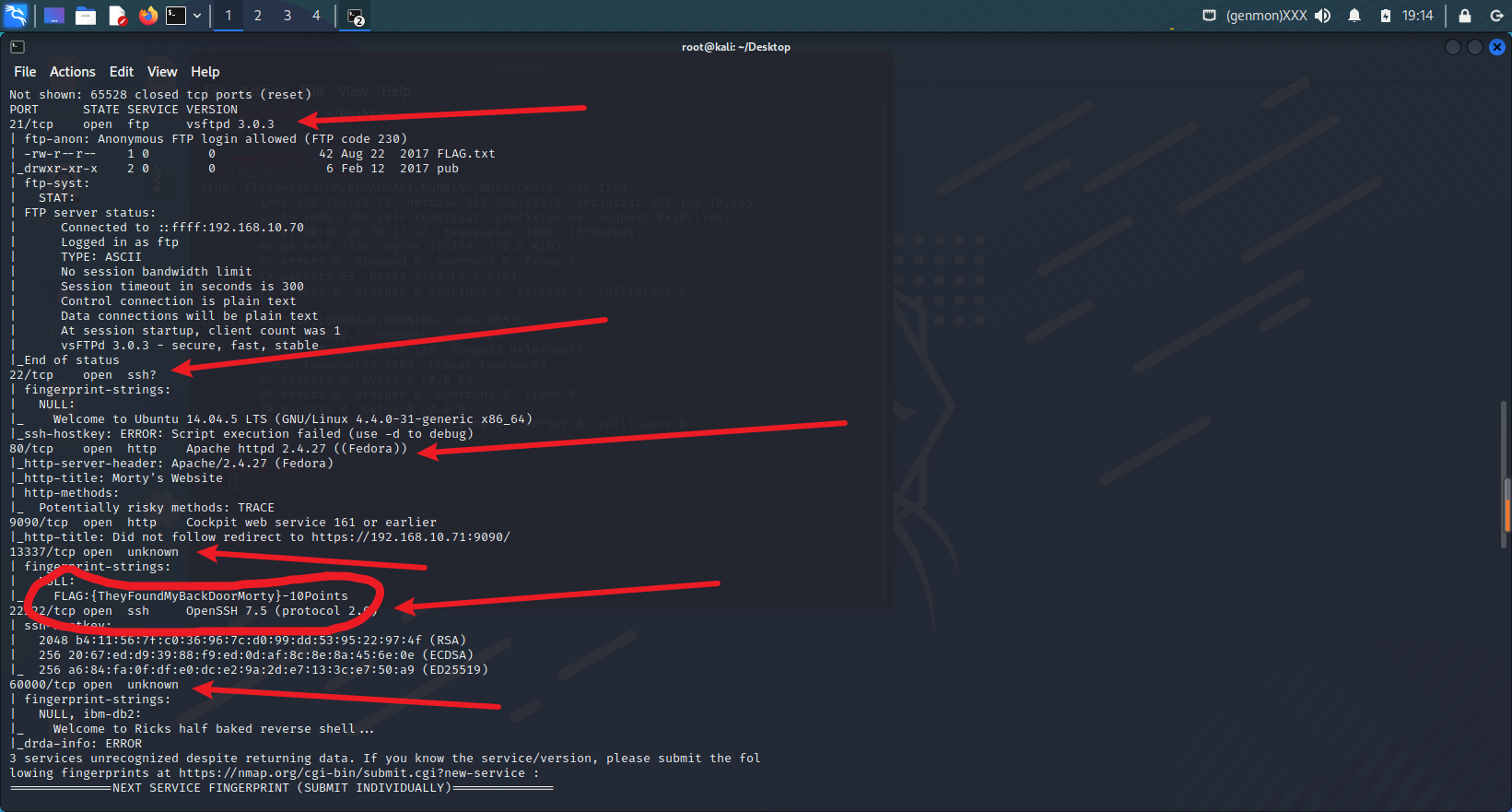

2.主机扫描-第一个flag

使用工具nmap进行扫描,命令如下。

nmap -A -T4 -p- 192.168.10.71扫描结果,如下,发现开放了一堆端口,分别是21,22,80,9090,13337,22222端口,其中在里面发现了一个flag

3.目录扫描

既然开放了80端口,肯定少不了目录扫描,所以对80端口进行目录扫描,命令如下。

dirb http://192.168.10.71扫描结果,如下,发现了几个敏感目录

并且经过上面主机扫描,发现9090端口也开放了http服务,所以我们也对9090端口进行目录扫描,命令和上面差不多,IP地址后面带端口即可,扫描结果如下,并没有发现什么可以利用的地方。

4.网页信息收集-第二个flag。

上面信息收集发现开放了很多,端口,我们先去查看80端口到底有些什么东西,我们直接打开浏览器访问即可,如下图搜集信息。

经过一番收集,并没有发现可以利用的地方,比如看源代码之类的。。。

然后9090也开放了web服务所以我们在IP地址后面加端口试试,如下图,加上了端口,并且发现了第二个flag,也对第二个flag进行了简单的探索也没有发现什么可以利用的地方。

二.漏洞利用

1.命令执行漏洞

经过上面信息收集,目录扫描,我们发现有robots.txt文件,访问如下图,发现有三个目录,经过测试发现就/cgi-bin/tracertool.cgi目录可以利用。

如下图访问/cgi-bin/tracertool.cgi内容,发现是实现ping命令的窗口,也可以执行命令执行,经过测试,管道符可以替换成;,如下图,的确是有命令执行漏洞。

所以我们可以初步查看敏感内容,比如/etc/passwd之类的,但是经过测试发现cat命令不能用,但是可以使用more命令查看,如下图,发现了几个重要用户,分别是RickSanchez,Morty,Summer。

当然中间还尝试过,使用wget命令来下载我们制作好的webshell,是失败的,猜测是没有wget下载权限。

2.信息泄露-第三个flag

经过上面,信息收集,我们还发现有一个passwords目录,访问如下,并且发现了第三个flag。

回过头来,发现了passwords.html这个文件,如下图。

我们查看源代码,如下图,发现了敏感信息密码,猜测是SSH连接密码。

2.1用户信息泄露-第四个flag

经过尝试,发现22端口不能连接,上面信息收集发现22222端口才是真正的SSH连接端口,经过尝试,Summer用户可以连接,连接命令如下。

ssh Summer@192.168.10.71 -p 22222如下图,连接成功,然后我们查看第四个flag,当然使用cat命令不能查看, 所以使用more命令。

3.用户目录信息泄露-第五个flag

其实最开始我想要提权的,但是经过一番尝试好像不行,所以我们就可以先去看看home目录下面有什么东西,如下图,发现其他两个用户的文件。

我们先查看Morty用户的文件,发现了一个压缩包和一个图片,如下图。

这里我的想法是,把这些东西复制到网页目录下面,然后下载进行查看,但是经过尝试不行,没有权限,所以这里想的是另外一种方法,利用python开启简单的http服务,命令如下,在当前目录下面开启http服务,然后下载文件。

python -m SimpleHTTPServer如下图,端口是8000(默认8000)开启了简单的http服务。

开启成功,之后我们直接访问靶机IP地址,下载对应文件即可,如下图。

下载完毕,一个压缩包一张图片,打开压缩包,发现呗加密了,打不开,感觉是伪加密,但是经过一番尝试发现不是伪加密,所以我们对图片下手,我们使用010EDIT打开图片,发现了重要信息,如下图,发现了压缩包密码是Meeseek

然后打开解压后的文件,发现了第五个flag,如下图。

4.vsftpd的匿名登录-第六个flag

经过上面信息收集,我们发现了开放了vsftpd端口,猜测开放了匿名登录端口,如下图,使用匿名用户anonymous登录,可以登录。

我们直接ls查看文件,发现了第六个flag,如下图。

这里我们使用get命令下载文件,命令如下。

get FLAG.txt

get pub然后我们查看第六个flag,当然,pub也查看了发现为空。

5.nc命令-第七个flag

到了这里,发现就只有一个60000端口没有利用了,问了大佬,才发现是需要用nc命令来进行反弹,命令如下。

nc 192.168.10.71 60000如下图,获取到了一个终端,并且里面有flag可以直接使用cat命令,进行查看。

三.总结

需要多注意点,看见有奇怪的网页信息,都记得看源代码,说不定重要信息就在里面,然后需要了解各种敏感信息,和各种软件漏洞信息。