前言

最近又要开始比赛了,所以开始重新刷题,这寒假不是在搞Python就是在搞硬件方面的东西,CTF基本上都快寄了,但是我这种比赛基本上只有主办方才能拿奖,所以无所谓了,刷题嘛,自己学到东西就行。

BUUCTF:https://buuoj.cn/challenges

一.签到题

直接输入给的flag即可得分,flag:flag{buu_ctf}

二.金三胖

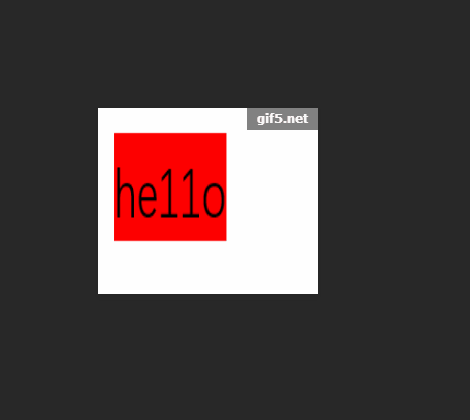

发现是一个gif的图片附件,下载下来,如下gif。

仔细看会发现,里面穿插的是红色flag值,需要做的是把他提取出来,当然可以截图。这里使用ps逐帧分解,可以看见,如下几个图,然后拼接起来即可。

flag:flag{he11ohongke}

三.二维码

下载附件,是一张二维码的图,如下图。

当然可以拿出手机来扫码,但是我去过的比赛,没有那个主办方能使用手机,使用工具,QR_Research,没有网上自行百度下载,扫描结果如下。

flag:flag{secret is here}

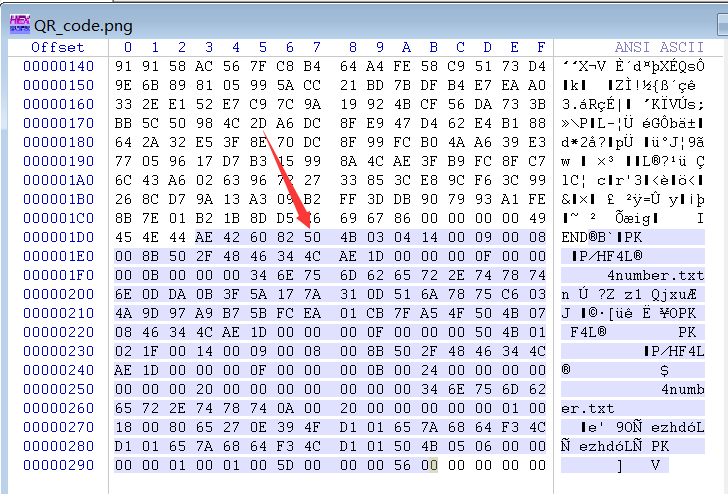

然后发现flag是错误的,使用winhex打开查看,如下图。

本应该png图标在end地方就结束了但是后面发现了50 4B 03 04是zip压缩包的压缩格式,我们系统切换到Kali Linux把图片托进去使用binwalk工具分离压缩包,语法如下。

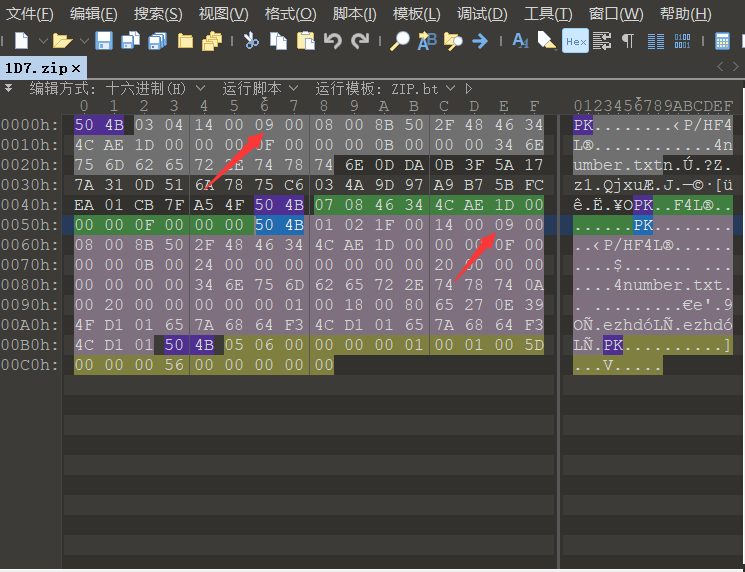

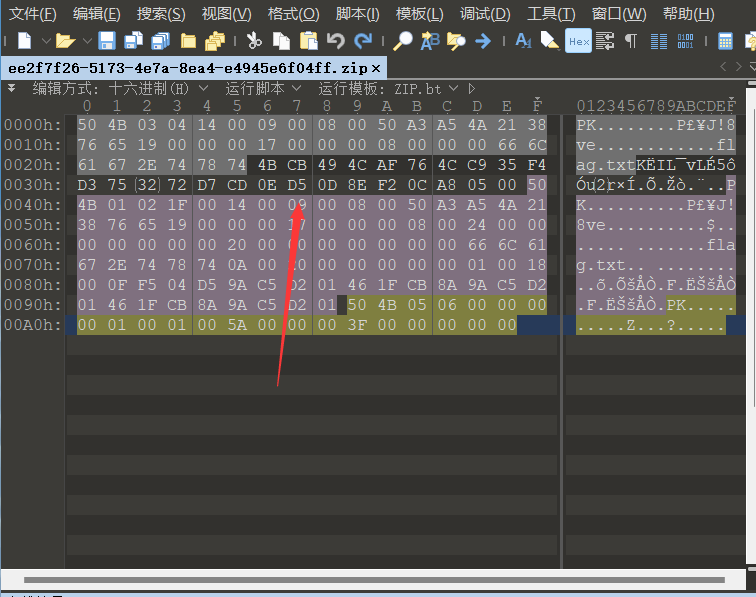

binwalk -e 文件名发现确实有一个zip文件,复制到Windows使用Winhex或者010edit查看是否为伪加密,伪加密可以看这个文章,zip的伪加密👈,发现压缩文件源文件数据区和压缩文件目录区都是09 00那么肯定是真加密了,如下图红色箭头所指向。

1.Windows暴力破解

如下图,使用了zip破解工具暴力破解出密码是7639,其他工具应该也差不多。

最后使用密码打开即可,flag:flag{vjpw_wnoei}

2.Linux暴力破解

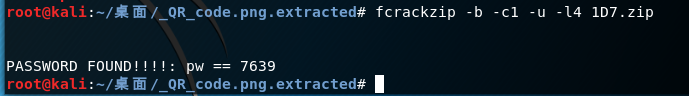

使用Kali自带的fcrackzip进行弱口令爆破,使用命令如下。

fcrackzip -b -c1 -u -l4 文件名解释上面参数

-b #暴力破解

-c1 #使用纯数字

-u #使用unzip清除错误密码如下图

密码和上面windows显示一致:7639

最后使用密码打开即可,flag:flag{vjpw_wnoei}

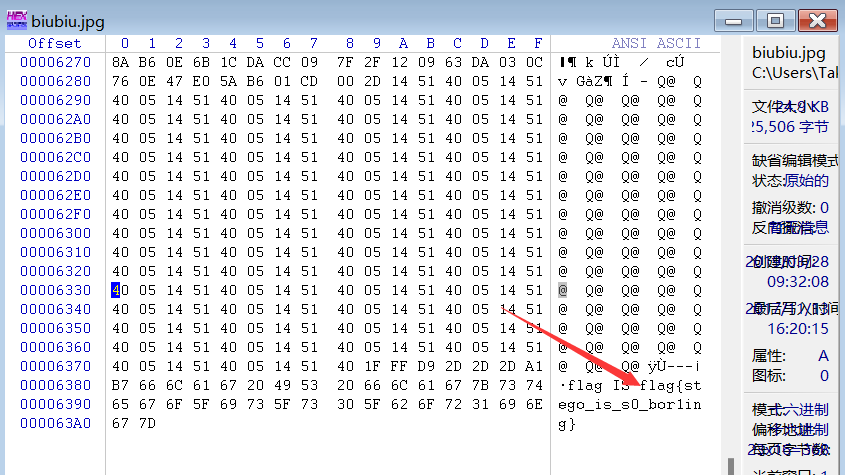

四.你竟然赶我走

下载附件,发现是一张jpg图片,如下图。

看见图片我第一时间想着的就是先用Winhex看看再说,结果flag就在图片底下,如下图。

flag:flag{stego_is_s0_bor1ing}

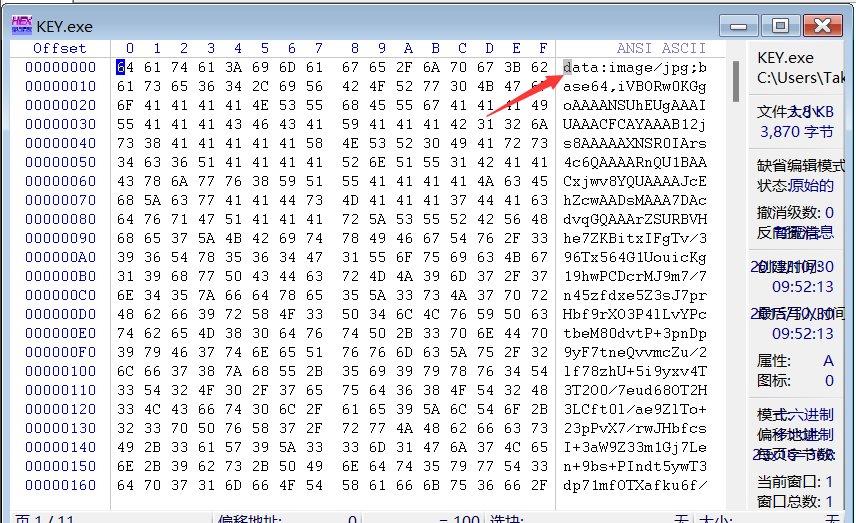

五.N种方法解决

下载附件下来,发现是一个exe文件,想了一下,还是拉进Winhex文件里面查看一下,发现头是data:image/jpg后面跟着一大串,如下图,这种时候就可以复制到浏览器查看了。

未完待续……….

从data的地方开始复制到最后,然后访问,发现是一个二维码,这里说个小插曲,我用QR_Research扫描扫不出来,最后还是拿出手机扫出来的,扫出来的内容是:KEY{dca57f966e4e4e31fd5b15417da63269}按照提示要求修改flag即可。

flag:flag{dca57f966e4e4e31fd5b15417da63269}

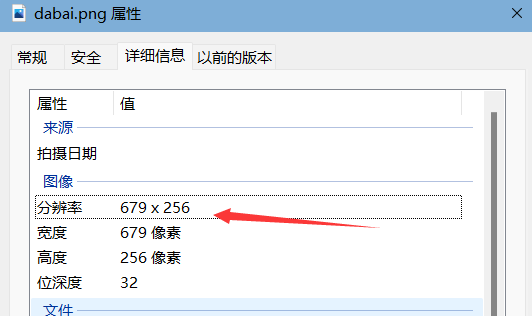

六.大白

题目现在有提示。

看不到图? 是不是屏幕太小了 注意:得到的 flag 请包上 flag{} 提交

提示已经很明确了,应该是修改图片的高度和宽度。

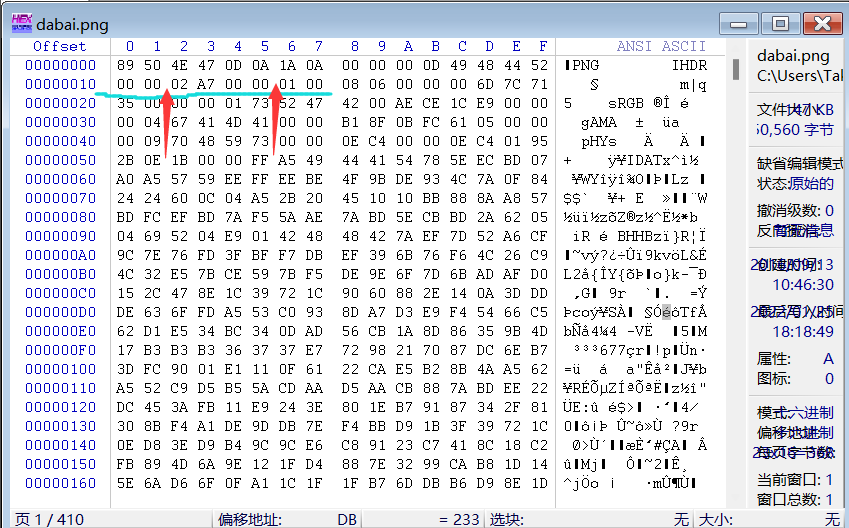

下载附件是一个png图片,我们右键属性查看宽度和高度,如下图,发现是679 x 256的分辨率。

我们使用Winhex或者其他软件打开,如下图,其中第二行红色箭头所指的00 00 02 A7里面的02A7为宽度,00 00 01 00里面的0100为高度,02A7转换成十进制就是,679,我们把0100也修改成02A7即可看见flag。

修改过后的图片👇

flag:flag{He1l0_d4_ba1}

七.基础破解

提示如下

给你一个压缩包,你并不能获得什么,因为他是四位数字加密的哈哈哈哈哈哈哈。。。不对= =我说了什么了不得的东西。。 注意:得到的 flag 请包上 flag{} 提交

看样子应该是暴力破解

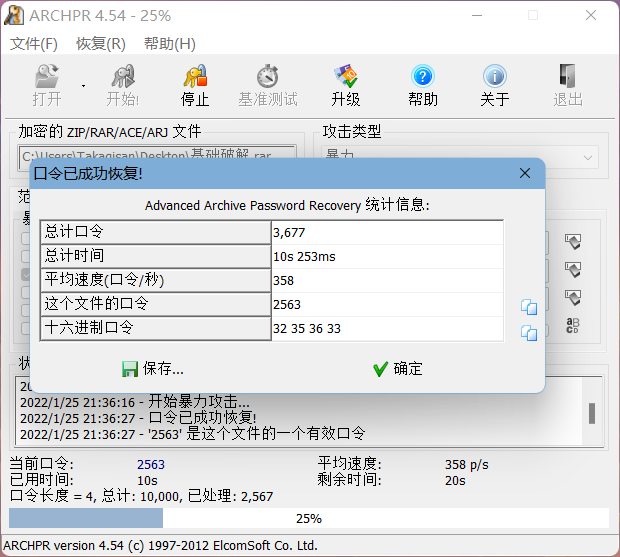

1.Windows暴力破解工具

这里我使用的是ARCHPR,破解工具,如下图,破解成功,密码是2563。

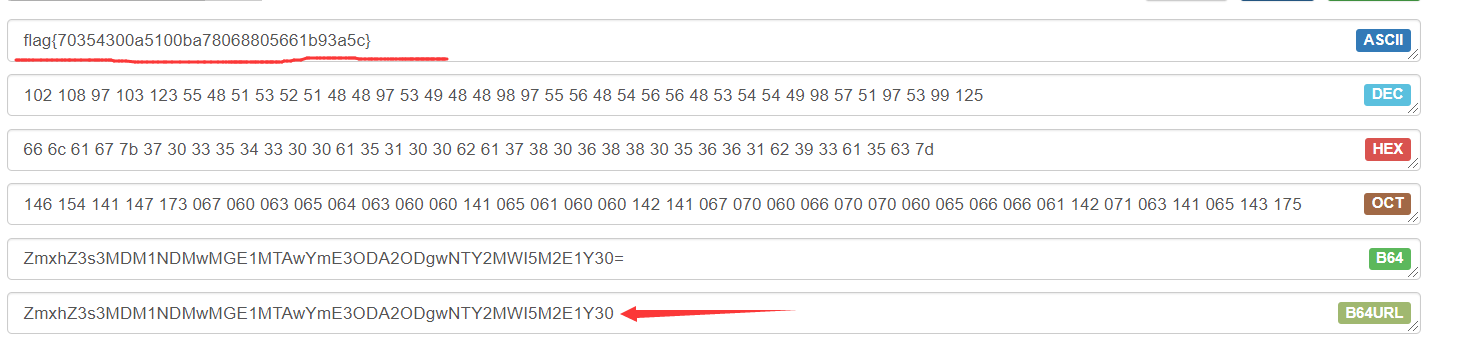

打开flag.txt发现里面是一堆字符串,看见Zmxh就是BASE64编码,如下图BASE64解密结果。

flag:flag{70354300a5100ba78068805661b93a5c}

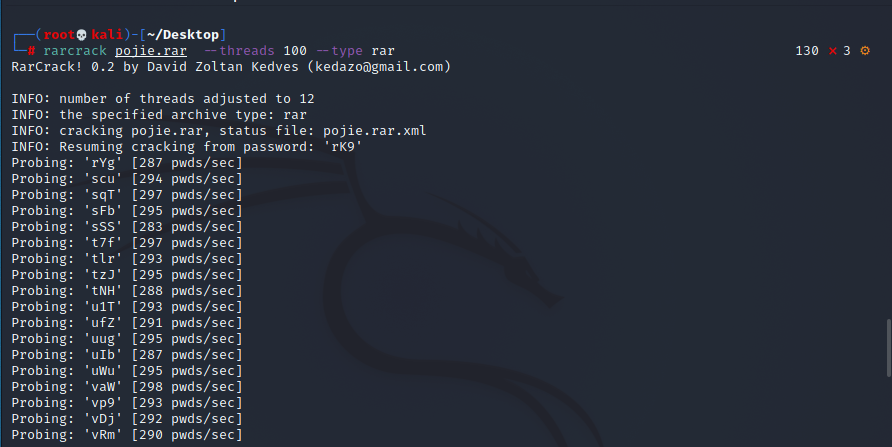

2.Kali暴力破解

需要做一个前置工作,如果Kali里面没有安装rarcrack需要安装,命令如下。

安装rarcrack

apt install rarcrack 安装完毕之后,工具使用命令如下。

rarcrack 文件名 --threads 线程数 --type rar|zip|7z我这里放一张正在破解的图了,如下图👇,因为破解的实在是太慢了,我就算是用100线程也还是慢,Windows用工具一会就跑出来了,总之Kali跑出来之后和Windows操作一样解密即可。

八.乌镇峰会种图

提示如下

乌镇互联网大会召开了,各国巨头汇聚一堂,他们的照片里隐藏着什么信息呢?(答案格式:flag{答案},只需提交答案) 注意:得到的 flag 请包上 flag{} 提交

下载附件发现是一张jpg图片。

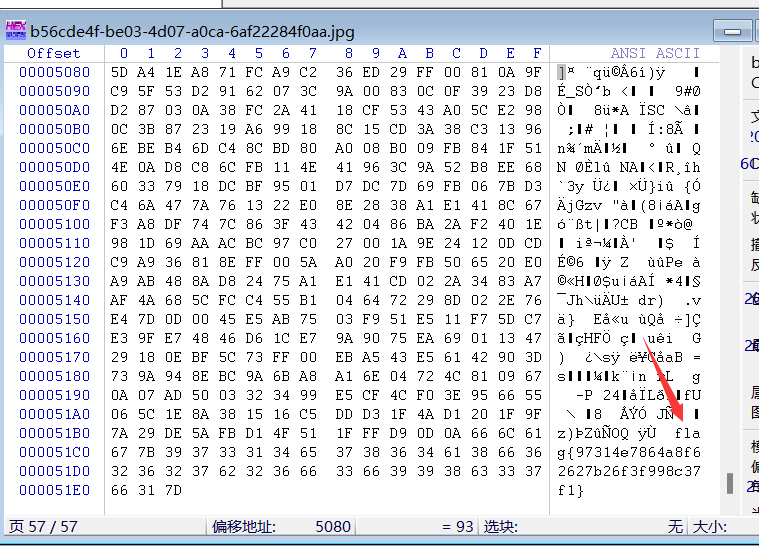

先用Winhex打开看最前面和最后面,如下图,在最后面看见了flag。

flag:flag{97314e7864a8f62627b26f3f998c37f1}

九.文件中的秘密

提示如下

小明经常喜欢在文件中藏一些秘密。时间久了便忘记了,你能帮小明找到该文件中的秘密吗? 注意:得到的 flag 请包上 flag{} 提交

下载附件发现是一张路飞的jpeg图片

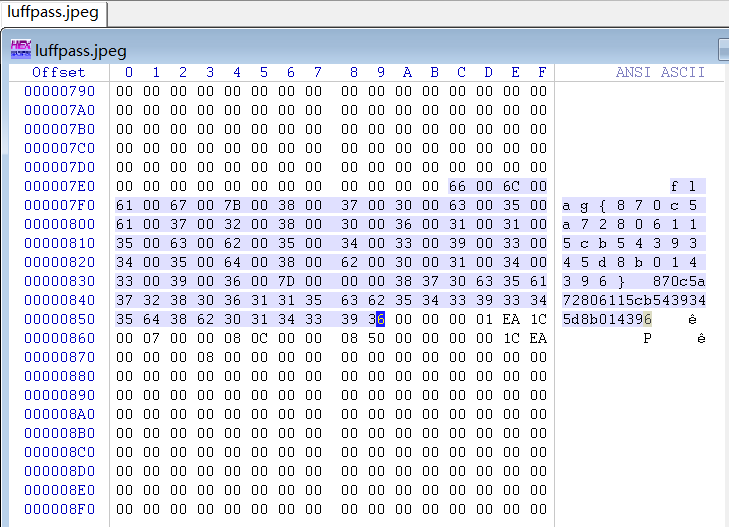

使用Winhex打开看看,看最下面,啥东西都没有,但是在中间有一堆的空数据,仔细看看空数据,在中间发现了flag。

flag:flag{870c5a72806115cb5439345d8b014396}

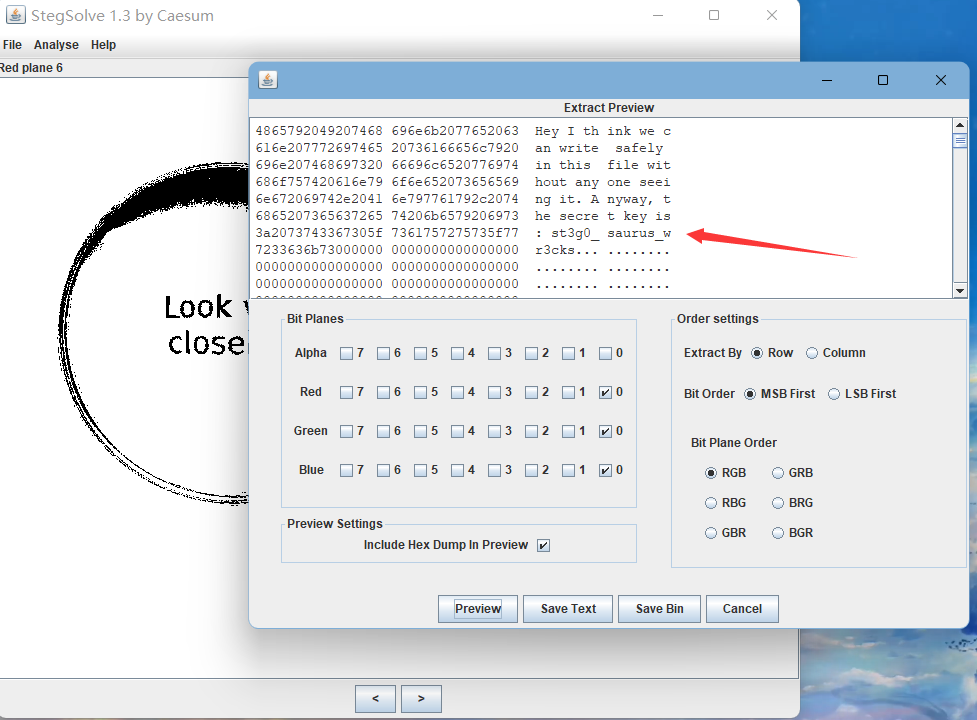

十.LSB

这题没提示,但是题目其实就是提示LSB,百度百科说的是最低有效位,解释如下。

最低有效位( least significant bit,LSB)指的是一个二进制数字中的第0位(即最低位)。最低有效位和最高有效位是相对应的概念。下载题目附件,发现是一张png图片,如下

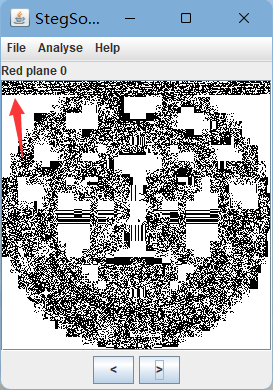

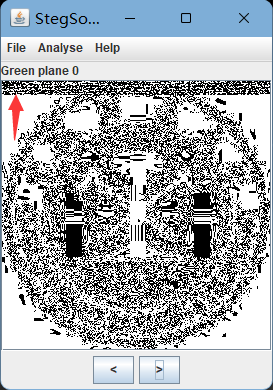

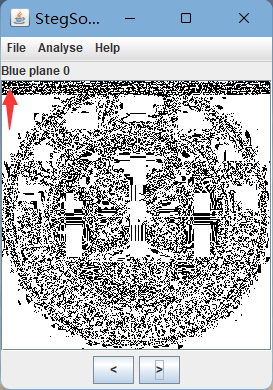

处理LSB的软件是Stegsolve,经过分析发现在Red plane 0,Green plane 0,Blue plane 0的地方顶部存在一个黑色条条,这样看是在这三个地方隐藏了信息,如下图。

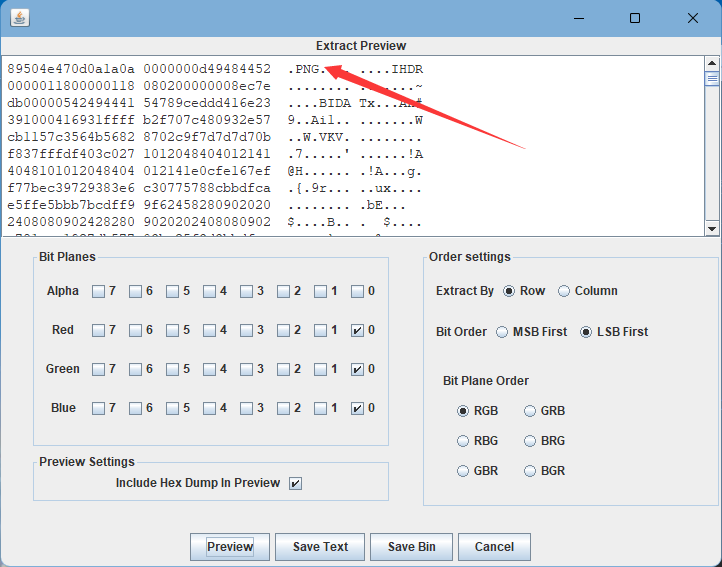

在软件顶部,选择Analyse > Data Extract,右边选择LSB First,然后左边在Red,Blue,Green的地方选择0,然后点击Preview,在顶部发现了PNG图片头应该是隐藏了一张PNG图片,如下图。

我们点击Save Bin,保存为png图片,发现是一张二维码图片,如下图,使用QR扫一下即可出现flag。

flag:cumtctf{1sb_i4_s0_Ea4y},修改过后,flag{1sb_i4_s0_Ea4y}

十一.wireshark

提示如下

黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案) 注意:得到的 flag 请包上 flag{} 提交

看来是分析流量包,下载附件流量包用Wirshark打开。

思路是这样的,既然提示是登录网站的一段流量包,提交的时候肯定是POST方法提交的,我们只需要找出POST方法提交的流量包即可,在上面应用过滤器输入代码如下。

http.request.method==POST发现只有这一个是POST方法提交,如下图,双击点进去之后发现,一个password,应该是就是flag了。

flag:flag{ffb7567a1d4f4abdffdb54e022f8facd}

十二.rar

提示如下

这个是一个rar文件,里面好像隐藏着什么秘密,但是压缩包被加密了,毫无保留的告诉你,rar的密码是4位纯数字。 注意:得到的 flag 请包上 flag{} 提交

看样子应该又是暴力破解了,这里还是会写Windows的破解过程和Kali的破解过程。

1.Windows暴力破解

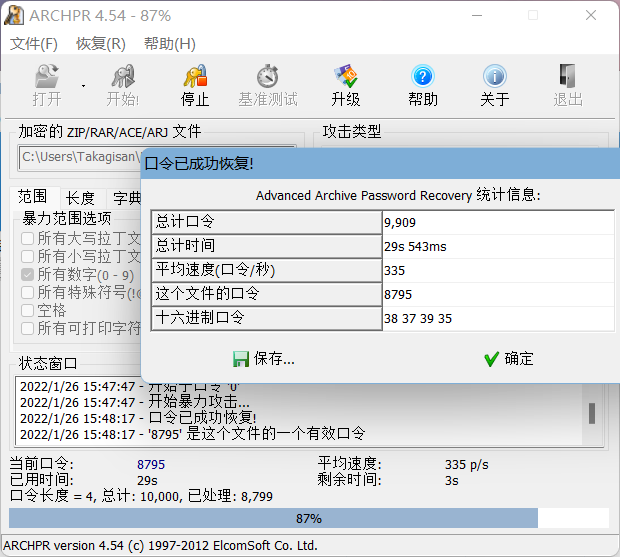

用的软件是ARCHPR,没有可以百度下载,如下图破解成功,密码是8795。

打开压缩包里面的txt文件即可获得flag。

flag:flag{1773c5da790bd3caff38e3decd180eb7}

2.Kali暴力破解

破解过程和第七题的基础破解一样,可以参考第七题的Kali暴力破解

十三.zip伪加密

下载附件发现是一个zip压缩包,题目就是提示,伪加密可以看这篇文章,👉zip伪加密,如下图操作,红色箭头把09修改为00即可,或者其他偶数。

flag:flag{Adm1N-B2G-kU-SZIP}

十四.qr

提示如下

这是一个二维码,谁用谁知道! 注意:得到的 flag 请包上 flag{} 提交

下载附件发现是一张png二维码图片,如下图,思路当然就是扫一下。

结果扫一下还真出来了,如下图。

flag:Flag{878865ce73370a4ce607d21ca01b5e59}修改一下flag{878865ce73370a4ce607d21ca01b5e59}

十五.被嗅探的流量

提示如下

某黑客潜入到某公司内网通过嗅探抓取了一段文件传输的数据,该数据也被该公司截获,你能帮该公司分析他抓取的到底是什么文件的数据吗? 注意:得到的 flag 请包上 flag{} 提交

下载附件是一个流量包,提示说的是文件传输的数据,这里有两种解法,但是也不算是。

首先和十一题的Wireshark一样,看看POST传输,输入如下代码。

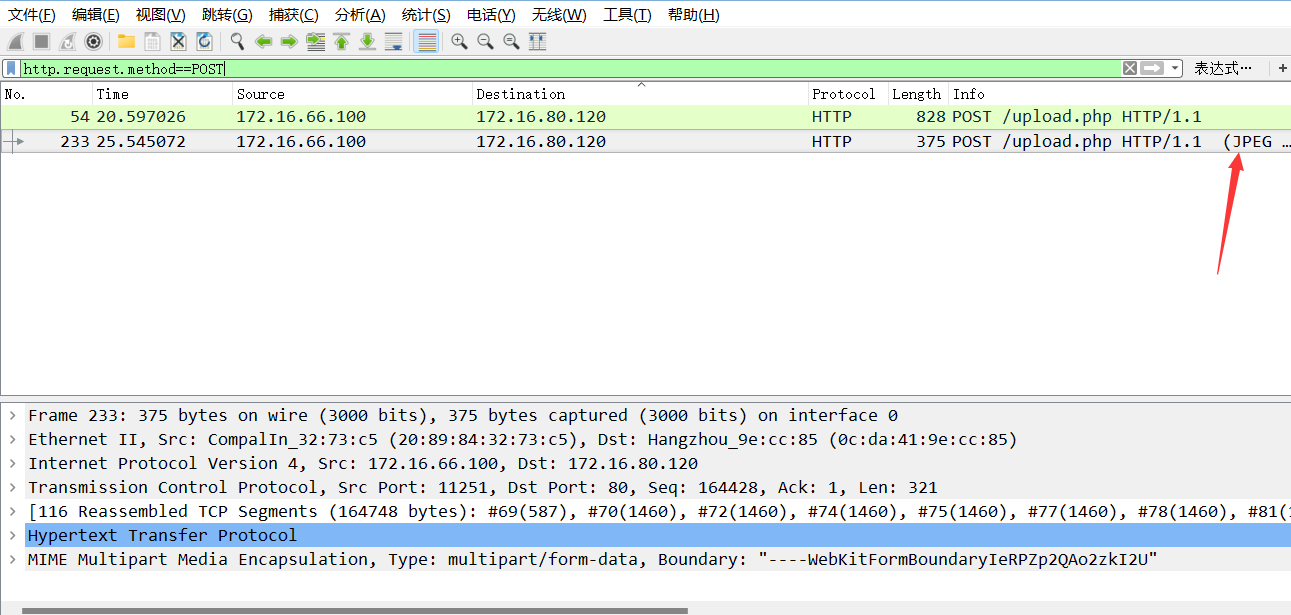

http.request.method==POST发现有两个POST提交的数据包,发现其中一个是jpg图片,如下图

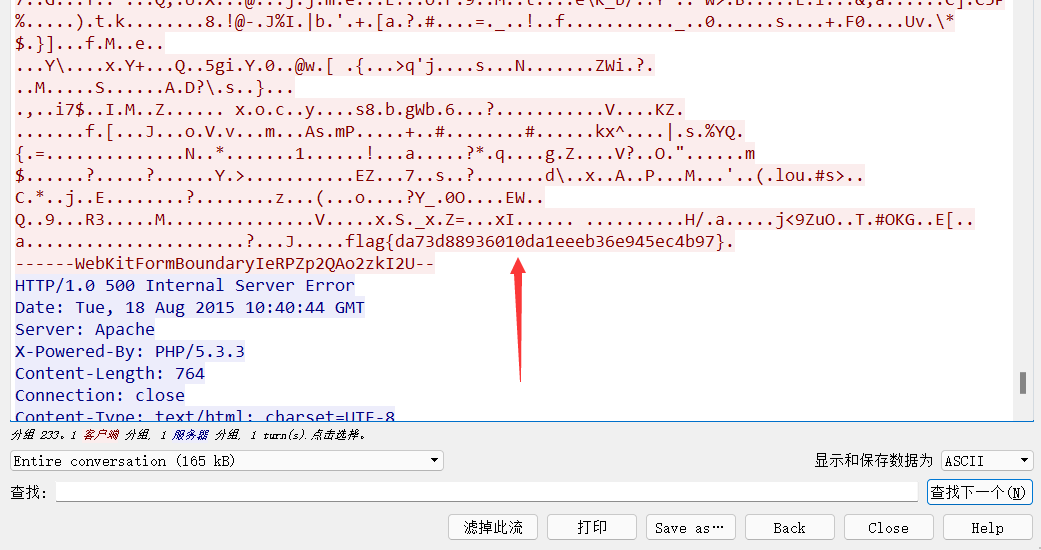

然后右键,追踪流 > HTTP流,发现上传的图片叫做flag.jpg,我们拉到最后看看这个图片是啥,发现是flag!如下图。

flag:flag{da73d88936010da1eeeb36e945ec4b97}

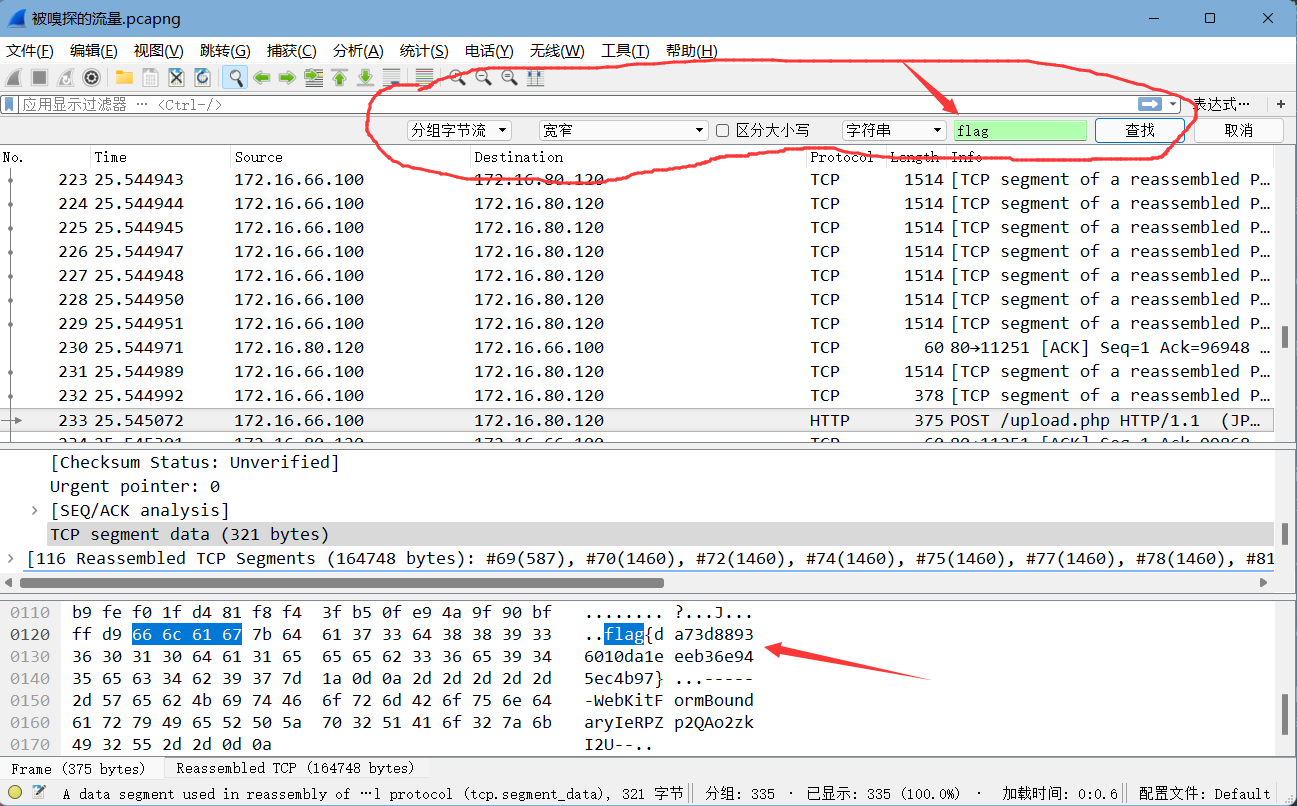

这里说下其他方法,也可以直接打开流量包之后ctrl + f搜索,选择分组字节流,然后选择宽窄,flag就直接出来了,如下图。

还有一种就是把图片导入出来,去Winhex里面去查看,在上面输入http.request.method==POST之后出现的第二个POST包,找到如下图箭头所指向。

之后右键箭头所指导出分组字节流,选择全部文件保存为jpg格式图片,然后在放进Winhex查看最下面就是flag。

十六.镜子里面的世界

没有提示

下载附件,发现是一张PNG图片,如下图。

首先查看图片二进制,发现没啥可发现的,然后用Stegsolve查看,发现也没啥可以发现的,然后查看各个通道的0通道的值,就发现了flag,如下图。

flag:flag{st3g0_saurus_wr3cks}

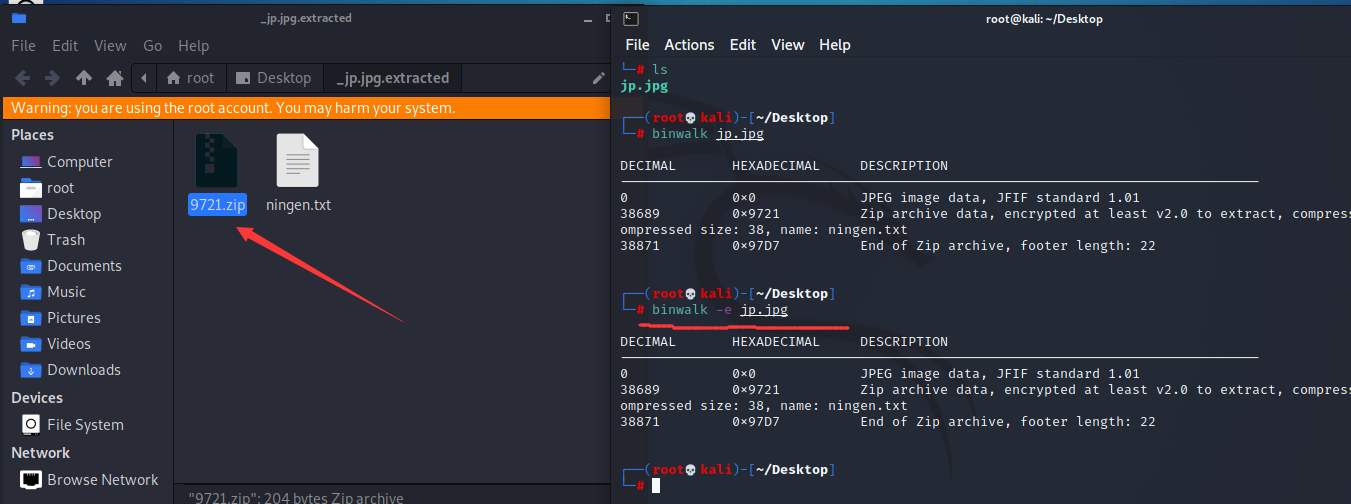

十七.ningen

提示如下

人类的科学日益发展,对自然的研究依然无法满足,传闻日本科学家秋明重组了基因序列,造出了名为ningen的超自然生物。某天特工小明偶然截获了日本与俄罗斯的秘密通信,文件就是一张ningen的特写,小明通过社工,知道了秋明特别讨厌中国的六位银行密码,喜欢四位数。你能找出黑暗科学家秋明的秘密么? 注意:得到的 flag 请包上 flag{} 提交

提示是四位数,但是下载附件是一张jpg图片,如下图。

用Winhex查看没啥东西,然后用Stegsolve查看,各个通道也查看了,也没啥东西,去Kali里面分离一下文件,是不是有东西在里面用的是binwalk工具,命令如下。

binwalk -e 文件发现确实有东西,如下图,是一个zip文件,需要密码,根据提示是四位数密码,参考第七题基础破解破解密码即可,里面就是flag,Kali我建议使用fcrackzip。

flag:flag{b025fc9ca797a67d2103bfbc407a6d5f}

这里就是前十七题的解题思路,第一页后面十五题👉后面十五题。